技术摘要:

本申请涉及一种系统后门防御方法、装置、计算机设备和存储介质。所述方法包括:获取设备生产时间对应的时间戳;通过加密库生成第一密钥对;第一密钥对包括第一公钥和第一私钥;利用第一公钥对时间戳进行加密,得到第一时间戳密文;将第一私钥发送至客户端,以使客户端 全部

背景技术:

随着计算机技术的发展,物联网技术的应用越来越广泛,物联网设备系统后门安 全问题引人关注。系统后门一般是指那些绕过安全性控制而获取对程序或系统访问权的程 序方法。在软件的开发阶段,程序员常常会在软件内创建后门程序以便可以修改程序设计 中的缺陷。但是,如果这些后门被其他人知道,或是在发布软件之前没有删除后门程序,那 么它就成了安全风险,容易被黑客当成漏洞进行攻击。 传统技术中,一种方法是通过设置密码防止入侵者登录,但是入侵者可以通过破 解物联网设备系统的密码入侵系统后门。另一种方法通过设置时间戳校验,检测启动程序 是否被修改。但是入侵者可以通过将系统时钟拨回到原文件时间,然后调整木马文件的时 间为系统时间,在二进制木马文件与原文件的时间精确同步的情况下,就无法检测到启动 程序是否被修改。传统的技术无法防止系统后门被入侵,物联网设备的系统后门存在被入 侵的安全隐患。

技术实现要素:

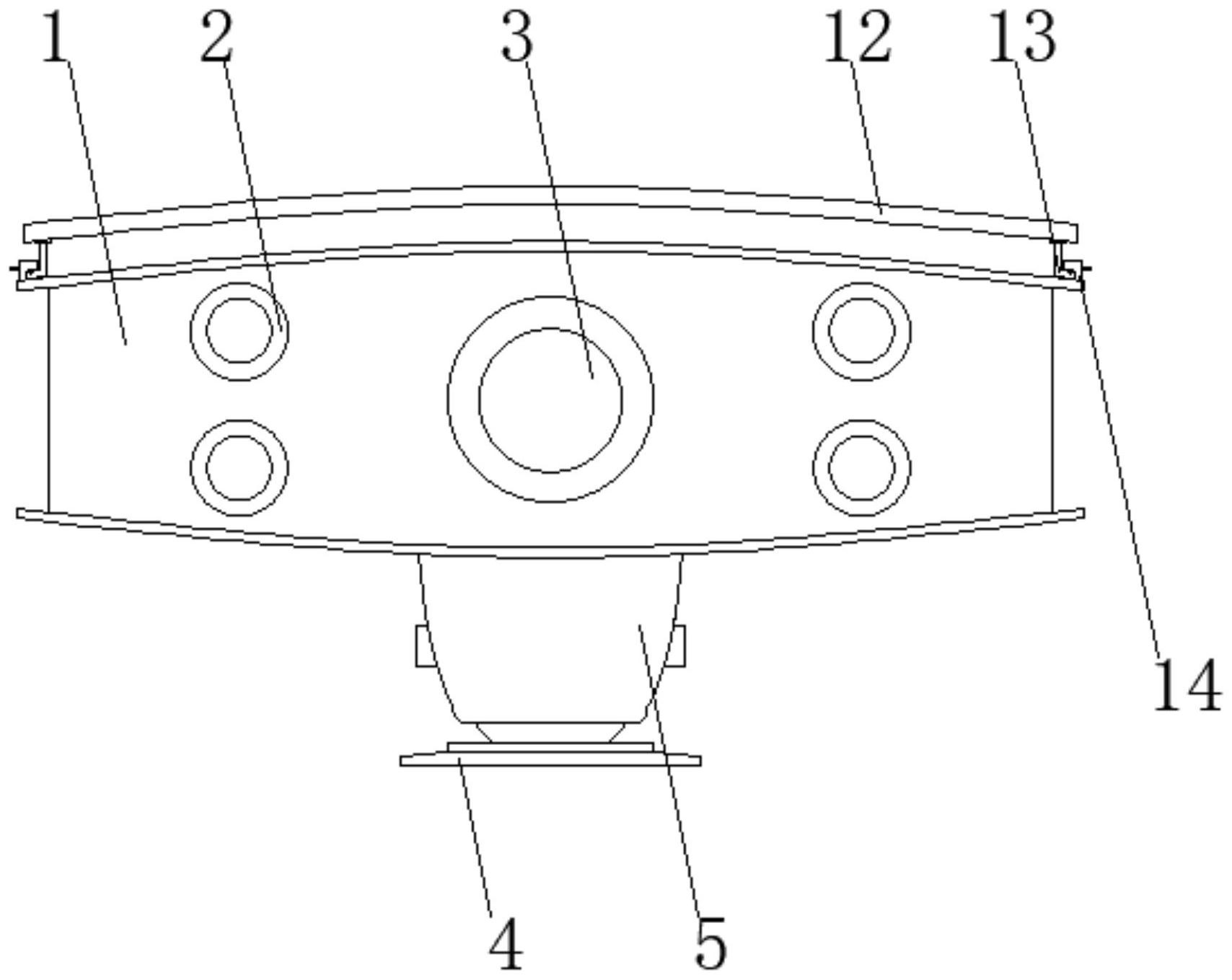

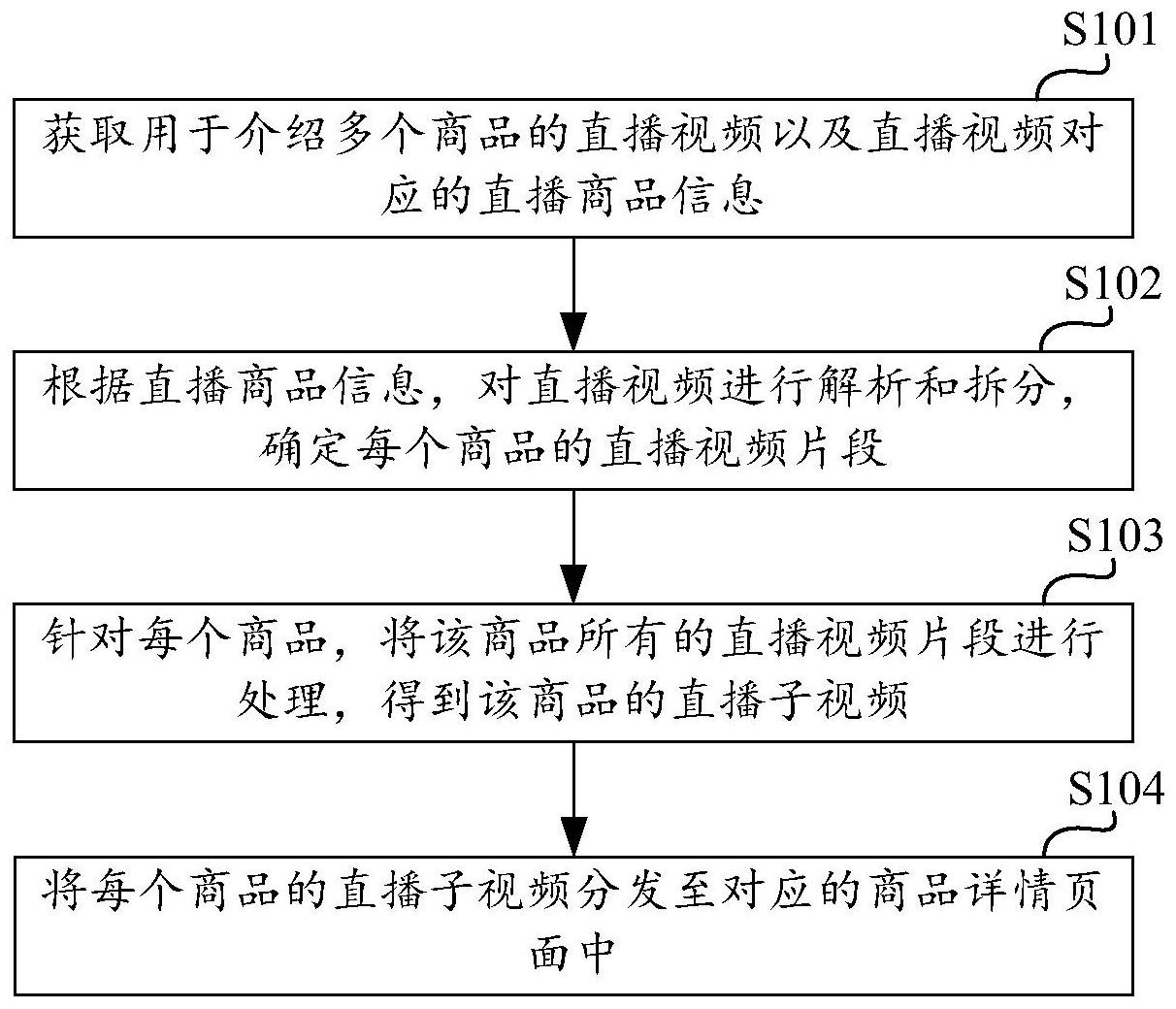

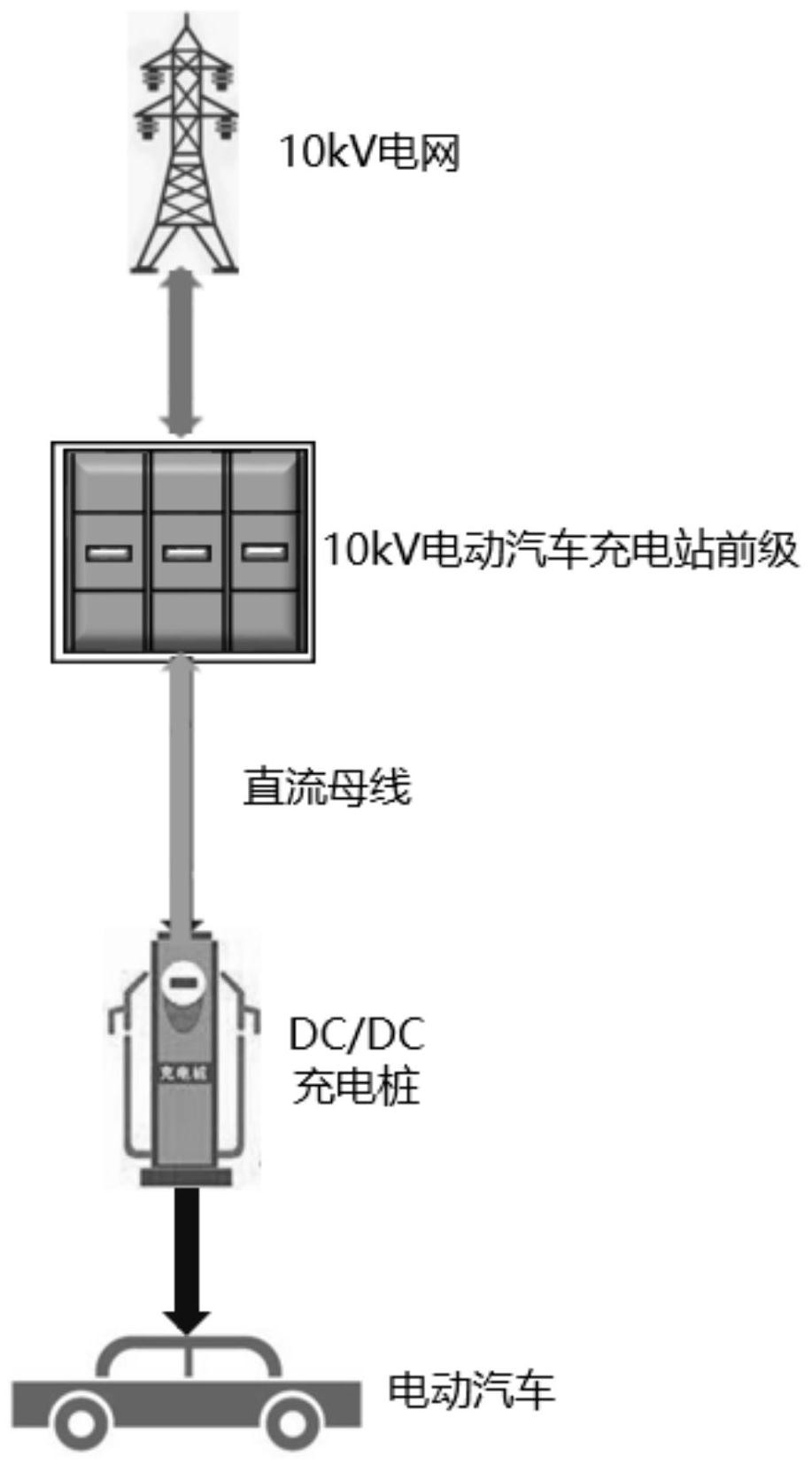

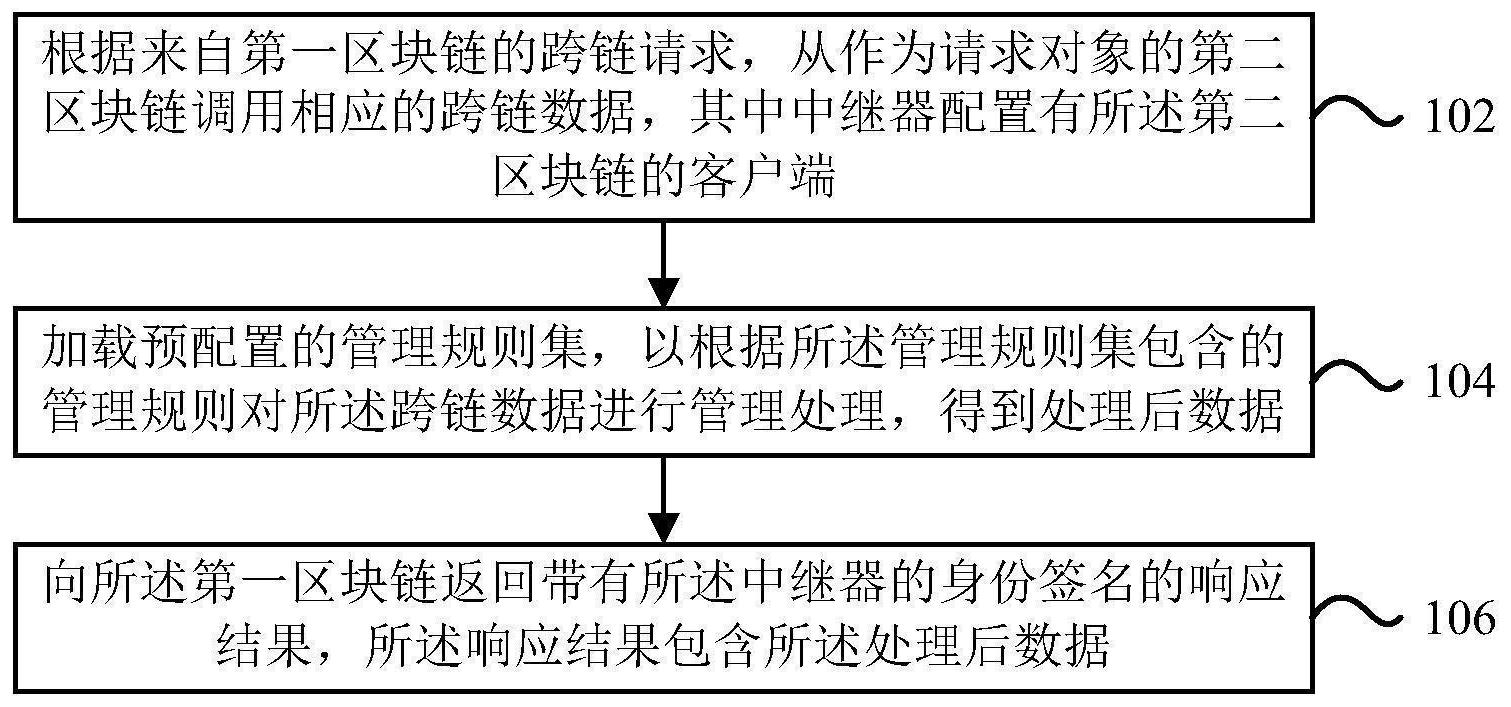

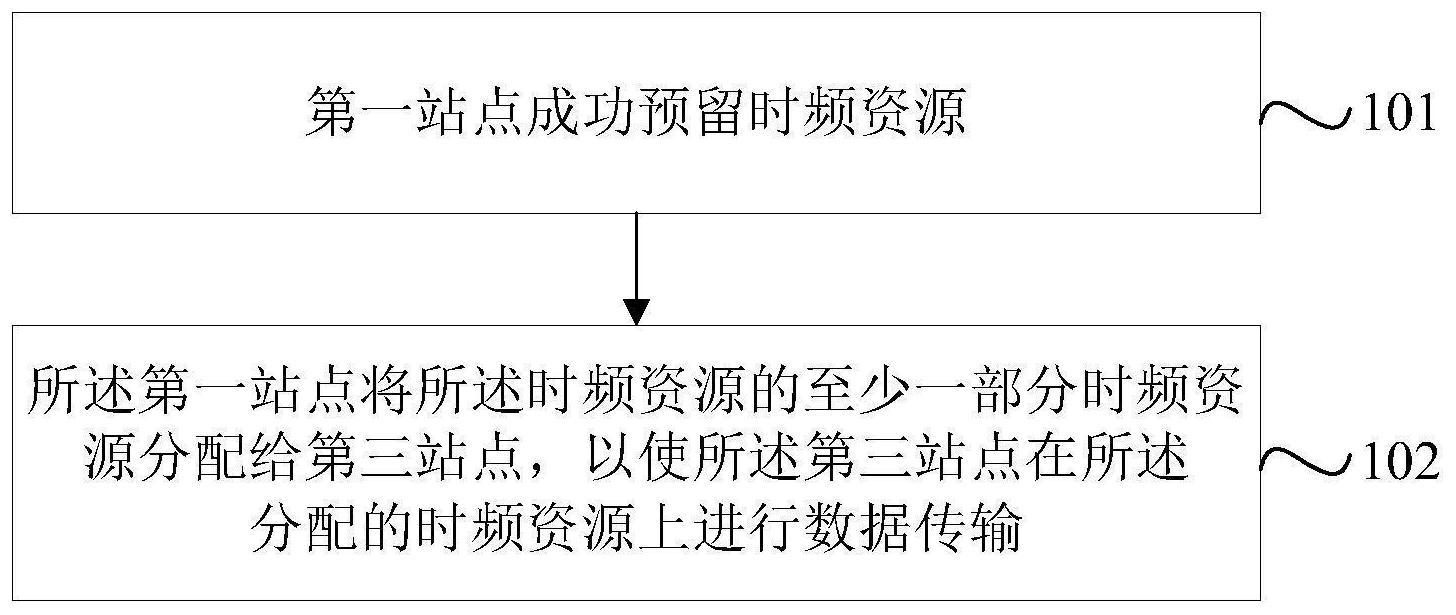

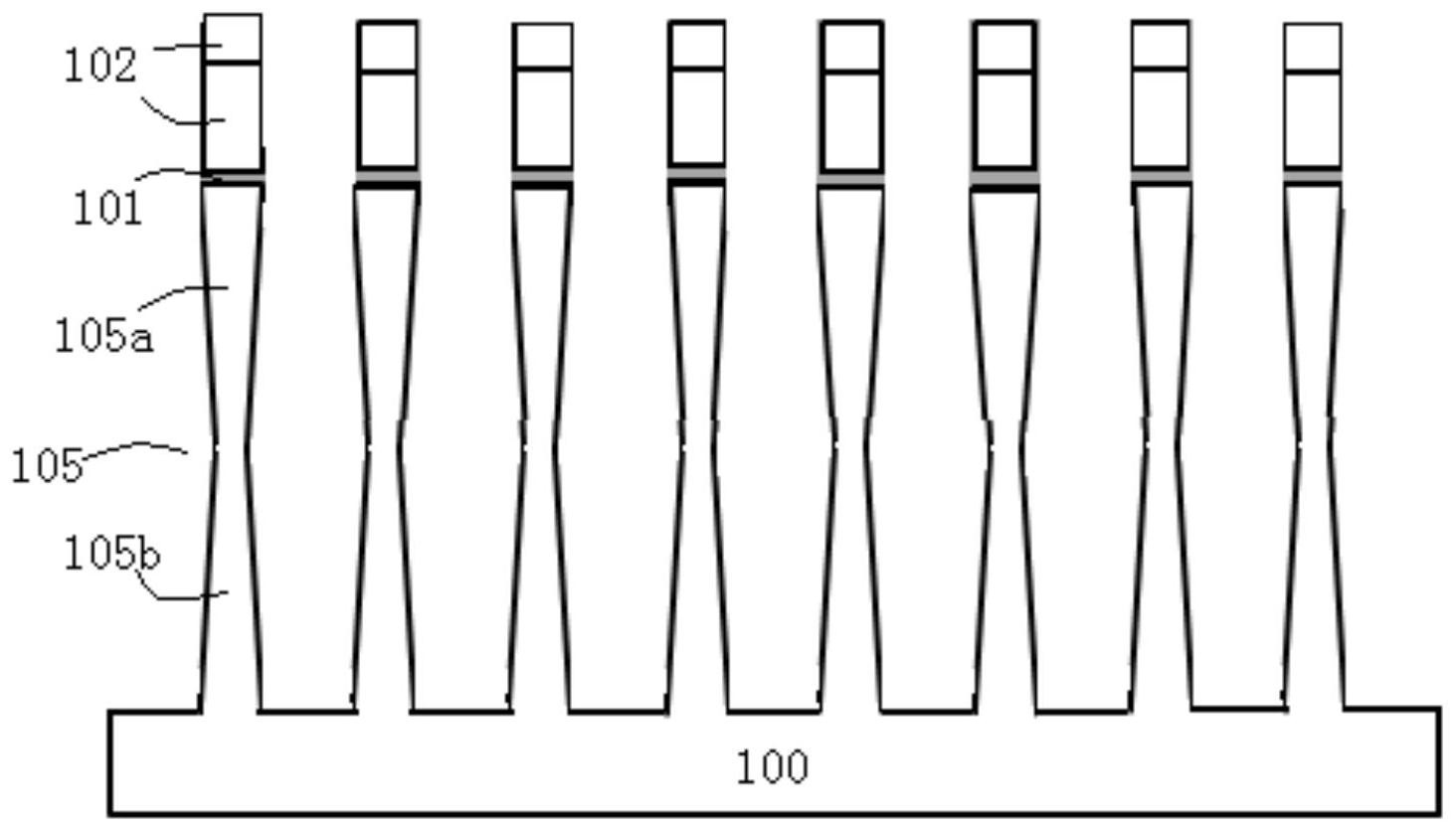

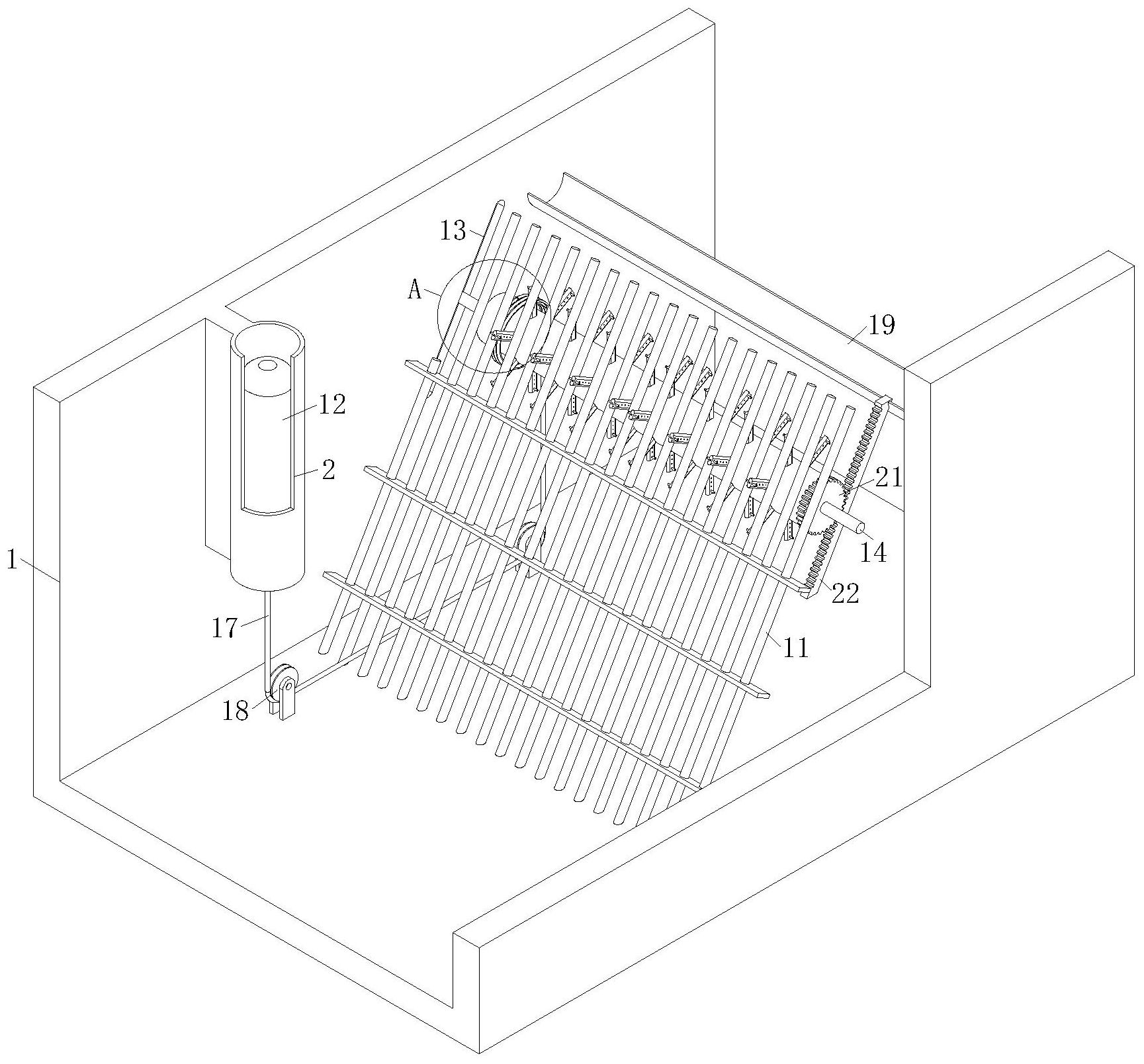

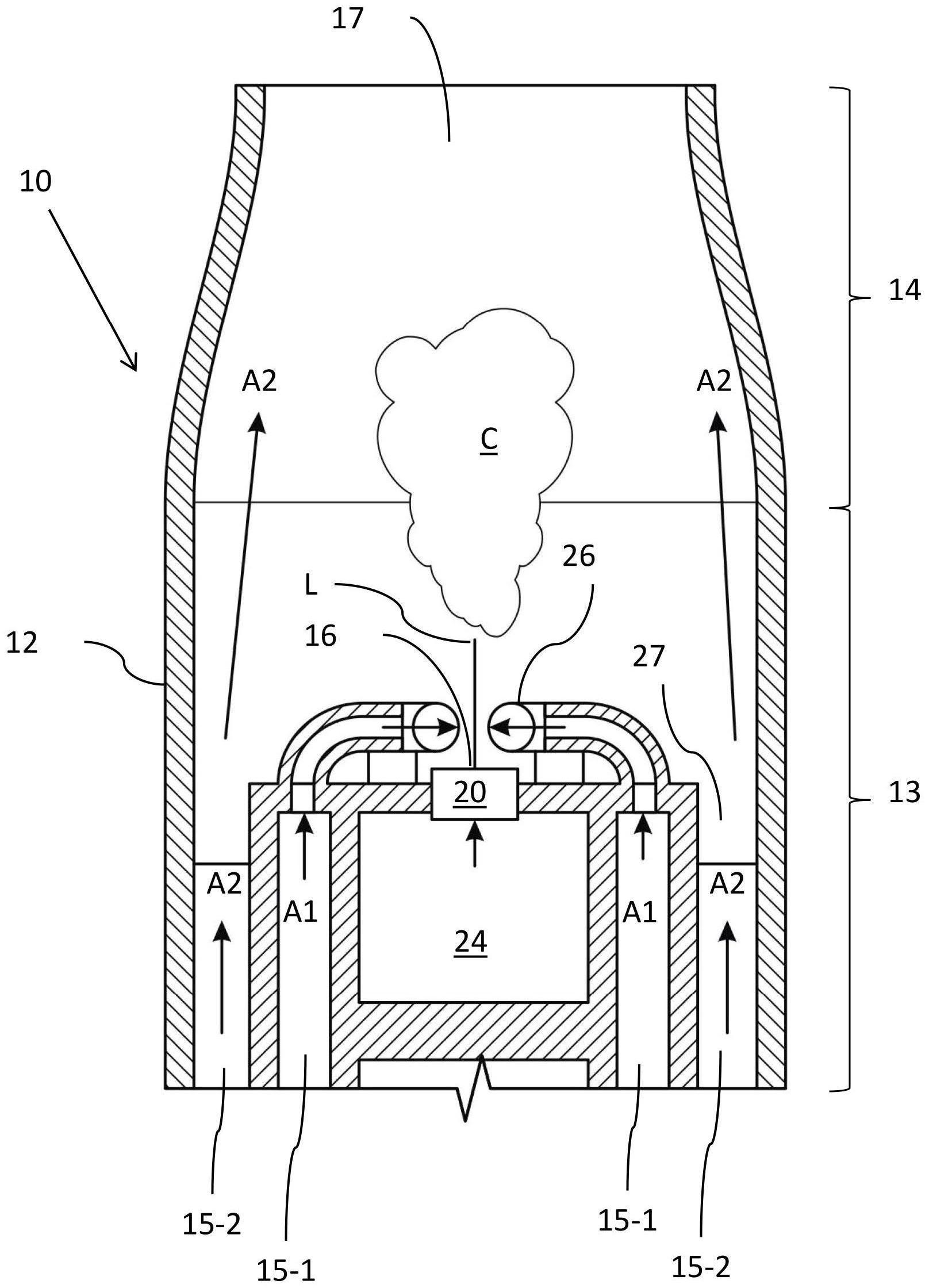

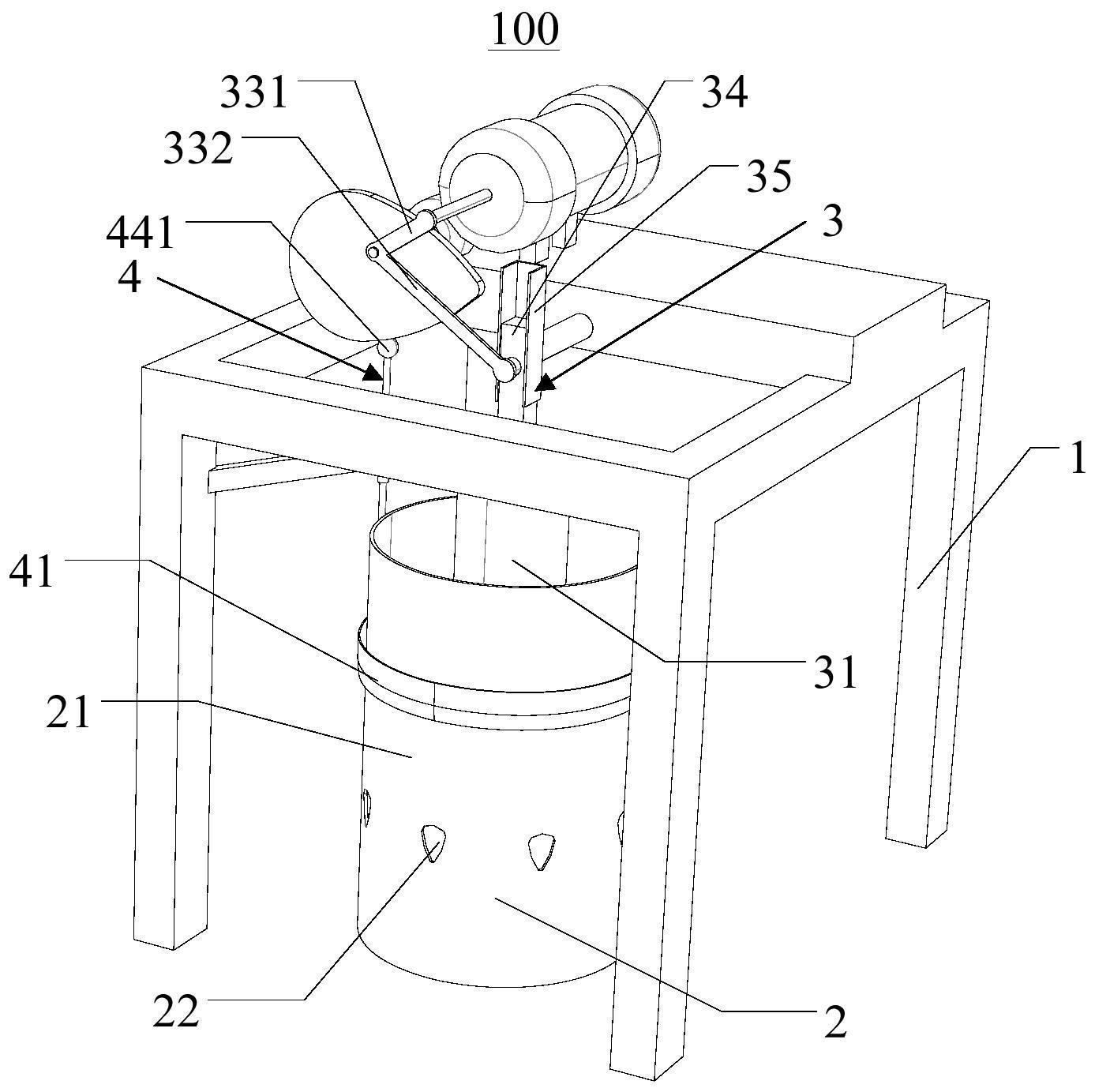

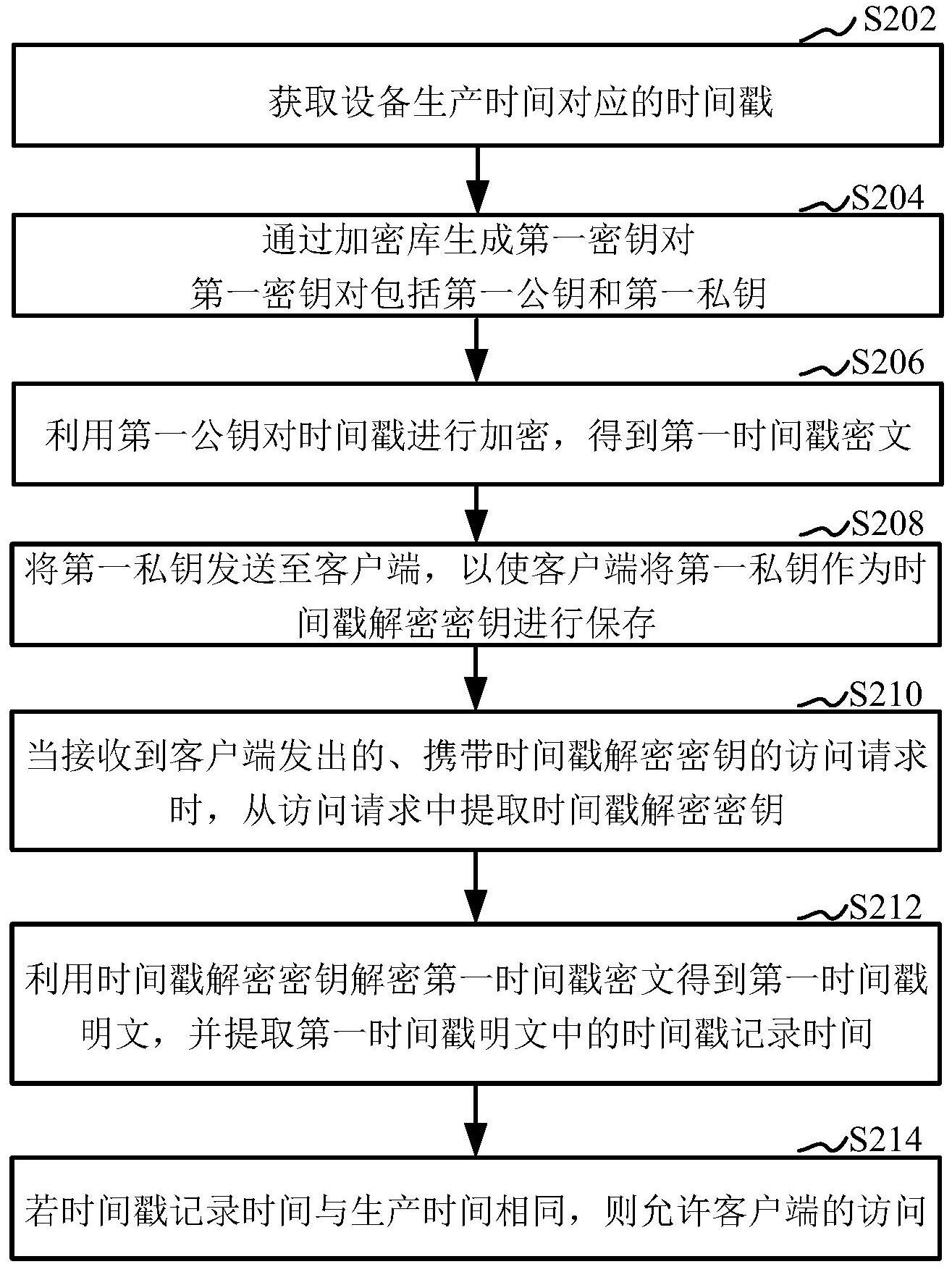

基于此,有必要针对上述技术问题,提供一种系统后门防御方法、装置、计算机设 备和存储介质。 一种系统后门防御方法,所述方法包括: 获取设备生产时间对应的时间戳; 通过加密库生成第一密钥对;所述第一密钥对包括第一公钥和第一私钥; 利用所述第一公钥对所述时间戳进行加密,得到第一时间戳密文; 将所述第一私钥发送至客户端,以使所述客户端将所述第一私钥作为时间戳解密 密钥进行保存; 当接收到所述客户端发出的、携带时间戳解密密钥的访问请求时,从所述访问请 求中提取所述时间戳解密密钥; 利用所述时间戳解密密钥解密所述第一时间戳密文得到第一时间戳明文,并提取 所述第一时间戳明文中的时间戳记录时间; 若所述时间戳记录时间与所述生产时间相同,则允许所述客户端的访问。 在一个实施例中,所述将所述第一私钥发送至客户端,以使所述客户端将所述第 一私钥作为时间戳解密密钥进行保存之后,所述方法还包括: 对所述第一密钥对进行销毁。 在一个实施例中,所述方法还包括: 若所述时间戳记录时间与所述生产时间相同,通过所述加密库生成第二密钥对; 4 CN 111614467 A 说 明 书 2/13 页 所述第二密钥对包括第二公钥和第二私钥; 利用所述第二公钥对所述时间戳进行加密,得到第二时间戳密文; 将所述第二私钥发送至所述客户端,以使所述客户端将所述第二私钥作为时间戳 解密密钥进行保存。 在一个实施例中,所述方法还包括: 若所述时间戳记录时间与所述生产时间相同,对所述客户端的身份信息进行验 证; 若验证通过,则执行所述允许所述客户端的访问的步骤。 在一个实施例中,所述对所述客户端的身份信息进行验证之前,所述方法还包括: 获取身份信息解密密钥; 接收所述客户端传递的身份信息密文;所述身份信息密文是利用身份信息加密密 钥对客户端身份信息加密所得; 利用所述身份信息解密密钥对所述身份信息密文进行解密得到所述身份信息明 文。 在一个实施例中,所述对所述客户端的身份信息进行验证包括: 将所述身份信息明文和存储的身份信息进行对比; 若所述存储的身份信息中存在与所述身份信息明文匹配的信息时,则确定所述身 份信息明文通过验证; 若所述存储的身份信息中不存在与所述身份信息明文匹配的信息时,则确定所述 身份信息明文未通过验证。 在一个实施例中, 所述第一密钥对是用SM2国密算法计算得到; 所述第二密钥对是用SM2国密算法计算得到。 一种系统后门防御装置,所述装置包括: 获取模块,用于获取设备生产时间对应的时间戳; 生成模块,用于通过加密库生成第一密钥对;所述第一密钥对包括第一公钥和第 一私钥; 发送模块,用于将所述第一私钥发送至客户端,以使所述客户端将所述第一私钥 作为时间戳解密密钥进行保存; 加密模块,用于利用所述第一公钥对所述时间戳进行加密,得到第一时间戳密文; 提取模块,用于当接收到所述客户端发出的、携带时间戳解密密钥的访问请求时, 从所述访问请求中提取所述时间戳解密密钥; 解密模块,用于利用所述时间戳解密密钥解密所述第一时间戳密文得到第一时间 戳明文, 所述提取模块,还用于提取所述第一时间戳明文中的时间戳记录时间; 允许模块,若所述时间戳记录时间与所述生产时间相同,则用于允许所述客户端 的访问。 在一个实施例中,所述装置还包括: 销毁模块,用于对所述第一密钥对进行销毁。 5 CN 111614467 A 说 明 书 3/13 页 在一个实施例中,所述装置还包括: 所述生成模块,若所述时间戳记录时间与所述生产时间相同,还用于通过所述加 密库生成第二密钥对;所述第二密钥对包括第二公钥和第二私钥; 所述加密模块,还用于利用所述第二公钥对所述时间戳进行加密,得到第二时间 戳密文; 所述发送模块,还用于将所述第二私钥发送至所述客户端,以使所述客户端将所 述第二私钥作为时间戳解密密钥进行保存。 在一个实施例中,所述装置还包括: 验证模块,若所述时间戳记录时间与所述生产时间相同,用于对所述客户端的身 份信息进行验证; 所述允许模块,若验证通过,允许客户端的访问。 在一个实施例中,所述装置还包括: 所述获取模块,还用于获取身份信息解密密钥; 接收模块,用于接收所述客户端传递的身份信息密文;所述身份信息密文是利用 身份信息加密密钥对客户端身份信息加密所得; 解密模块,用于利用所述身份信息解密密钥对所述身份信息密文进行解密得到所 述身份信息明文。 在一个实施例中,所述验证模块,还用于: 将所述身份信息明文和存储的身份信息进行对比; 若所述存储的身份信息中存在与所述身份信息明文匹配的信息时,则确定所述身 份信息明文通过验证; 若所述存储的身份信息中不存在与所述身份信息明文匹配的信息时,则确定所述 身份信息明文未通过验证。 在一个实施例中, 所述第一密钥对是用SM2国密算法计算得到; 所述第二密钥对是用SM2国密算法计算得到。 一种计算机设备,包括存储器和处理器,所述存储器存储有计算机程序,其特征在 于,所述处理器执行所述计算机程序时实现权利要求1至7中任一项所述的方法的步骤。 一种计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序 被处理器执行时实现权利要求1至7中任一项所述的方法的步骤。 上述系统后门防御方法、装置、计算机设备和存储介质,通过对设备生产时间对应 的时间戳进行加密处理,防止时间戳记录时间被非法访问和更改,增强了时间戳记录时间 的安全性。物联网设备通过对时间戳记录时间和生产时间进行对比,可以发现是否有非法 程序入侵系统后门、更改系统文件,防止系统后门被非法访问。 物联网设备通过调用加密库的密钥生成接口生成密钥对。用密钥对中的公钥对设 备生产时间对应的时间戳进行加密,并且将密钥对中的私钥发送至客户端作为客户端访问 物联网设备时解密时间戳密文的私钥进行存储。所以,如果客户端是物联网设备合法的客 户端,那么客户端中存储有可以解密时间戳密文的私钥。所以物联网设备对时间戳进行加 密处理后,只有合法的客户端才能通过存储的私钥解密时间戳密文,非法程序难以通过破 6 CN 111614467 A 说 明 书 4/13 页 解时间戳密文获得并更改时间戳记录时间,增强了时间戳记录时间的安全性。 如果有非法的程序绕过系统的安全控制机制访问系统的后门,那么系统文件就会 被非法的程序攻击和篡改。在系统文件被非法程序攻击时,时间戳文件也会被非法程序攻 击和篡改,造成时间戳记录时间因被更改而和设备生产时间不同。由于物联网设备对时间 戳进行了加密处理,所以非法程序不能解密时间戳密文并通过修改时间戳记录时间来使时 间戳记录时间和生产时间相同。在客户端向物联网设备发送访问请求时,物联网设备用从 客户端获得的私钥解密时间戳密文得到时间戳记录时间并将其和生产时间进行对比。如果 时间戳记录时间和生产时间相同,则说明时间戳记录时间在设备生产时间之后没有被非法 的更改,也就能说明系统后门在设备出厂之后没有被非法访问。物联网设备通过对时间戳 密文解密,并将时间戳记录时间和生产时间进行对比验证,来及时发现系统文件是否被非 法访问和篡改,增强了系统后门的安全性。 附图说明 图1为一个实施例中系统后门防御方法的应用环境图; 图2为一个实施例中系统后门防御方法的流程示意图; 图3为一个实施例中物联网设备对客户端进行登录验证的流程示意图; 图4为一个实施例中系统后门防御装置的结构框图; 图5为另一个实施例中系统后门防御装置的结构框图; 图6为一个实施例中计算机设备的内部结构图。