技术摘要:

本发明提供了一种针对水声网络中机会路由的攻击方法,确定攻击节点的初始存在范围,在非合作网络中,己方攻击节点在合法节点进行数据传输时,通过身份欺骗获得优先转发数据,重放攻击,对截获的数据包按照A的意愿,篡改或丢弃,进行:最佳攻击位置计算,选取合适的位置 全部

背景技术:

水声网络攻击是利用专门的水声通信技术和网络技术,对敌方水中的网络节点设 备进行侦察、干扰、削弱或破坏网络的正常工作。包括针对数据传输的攻击、物理攻击、女巫 攻击和DOS攻击等。目前,水声网络攻击的研究大都停留在陆地的理论延伸,提出的攻击方 案很少。 根据文献调研结果显示,国外针对水声网络攻击的研究有:康涅狄格大学的学者 Zuba研究了针对水声网络中广泛采用的基于地理位置的路由协议DBR(Depth-Based Routing)攻击可行性,研究了一种通过身份欺骗达到黑洞攻击目的的攻击,但其身份的选 取在源节点一跳范围以外的漏洞很容易被识别。美国加利福尼亚大学洛杉矶分校的Jiejun Kong等学者研究了虫洞攻击(wormhole attack),并进行了效能仿真。表明虫洞攻击对越 多,网络接收包个数越少。研究还指出:水声传感器网络(UWSN)可被任意长度的虫洞破坏。 国内从“十一五”初期便开展了关于水声网络协议安全性、水声网络协议层攻击技 术的研究工作,对水声网络协议对抗的原理进行了较深入的分析和研究,并开展了仿真和 初步试验验证。董阳泽等人通过信道占用时间(NAV)和修改退避时间等提出了一种针对MAC 层的分布式攻击,造成网络中的信号冲突,使得正常节点的数据传输出现误码而导致重传, 带来水声网络的吞吐量、数据包平均时延性能下降。 水声网络中,针对网络层的独特性,急需一个最大限度提高网络吞吐量和数据包 投递率同时降低能量消耗和传输延迟的路由协议,这是水声网络层所面对的最大问题。目 前,针对这一问题,机会路由在水声网络中得到了广泛运用。但是,目前尚未有针对水声网 络机会路由协议的防御机制的研究。 就目前收集到的资料来看,国外针对水声网络中机会路由协议对抗问题的研究才 刚刚开始,国内其他研究机构则尚未开展这项研究。因此,一种针对机会路由协议的攻击方 法是确实可行且很有研究价值的。

技术实现要素:

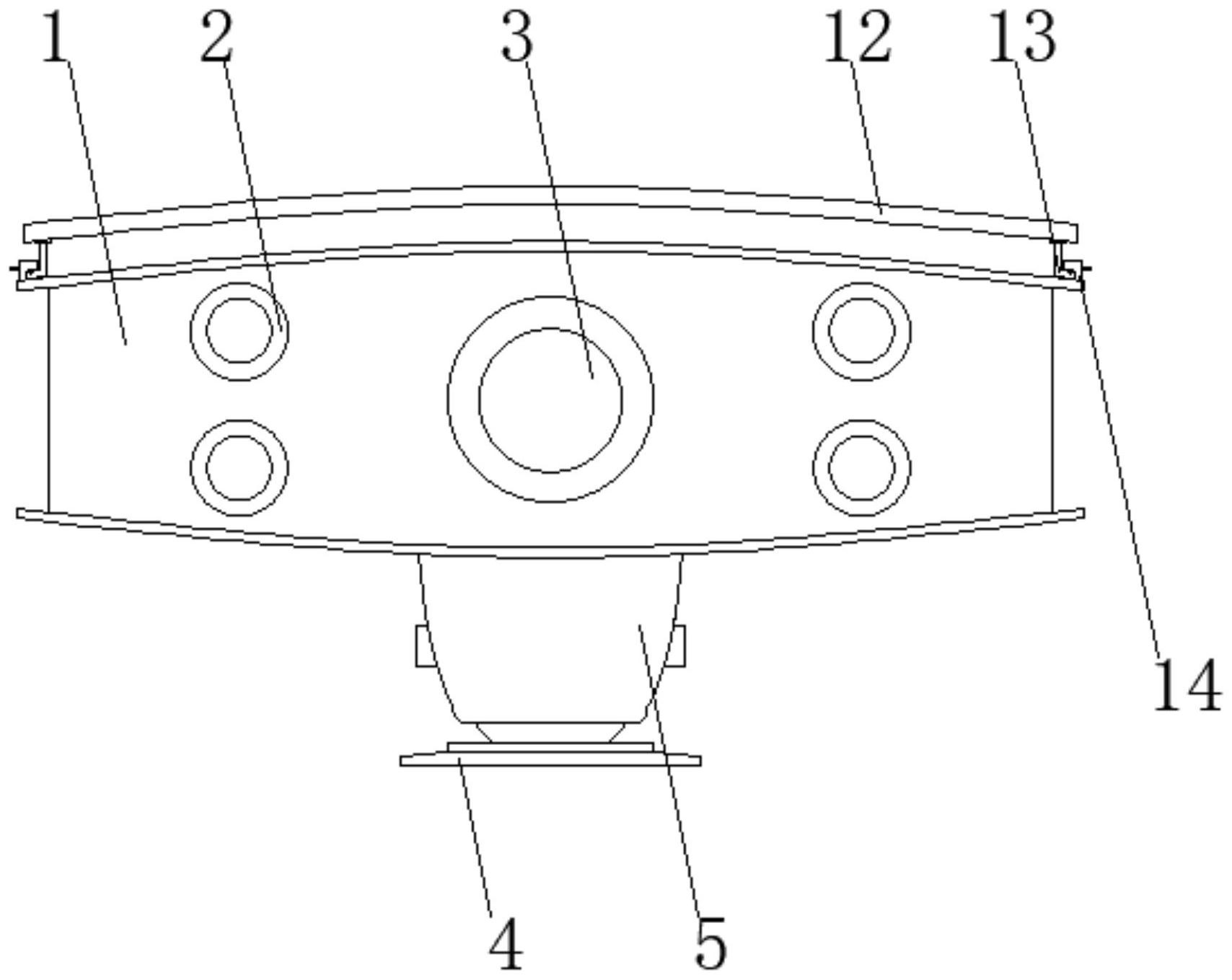

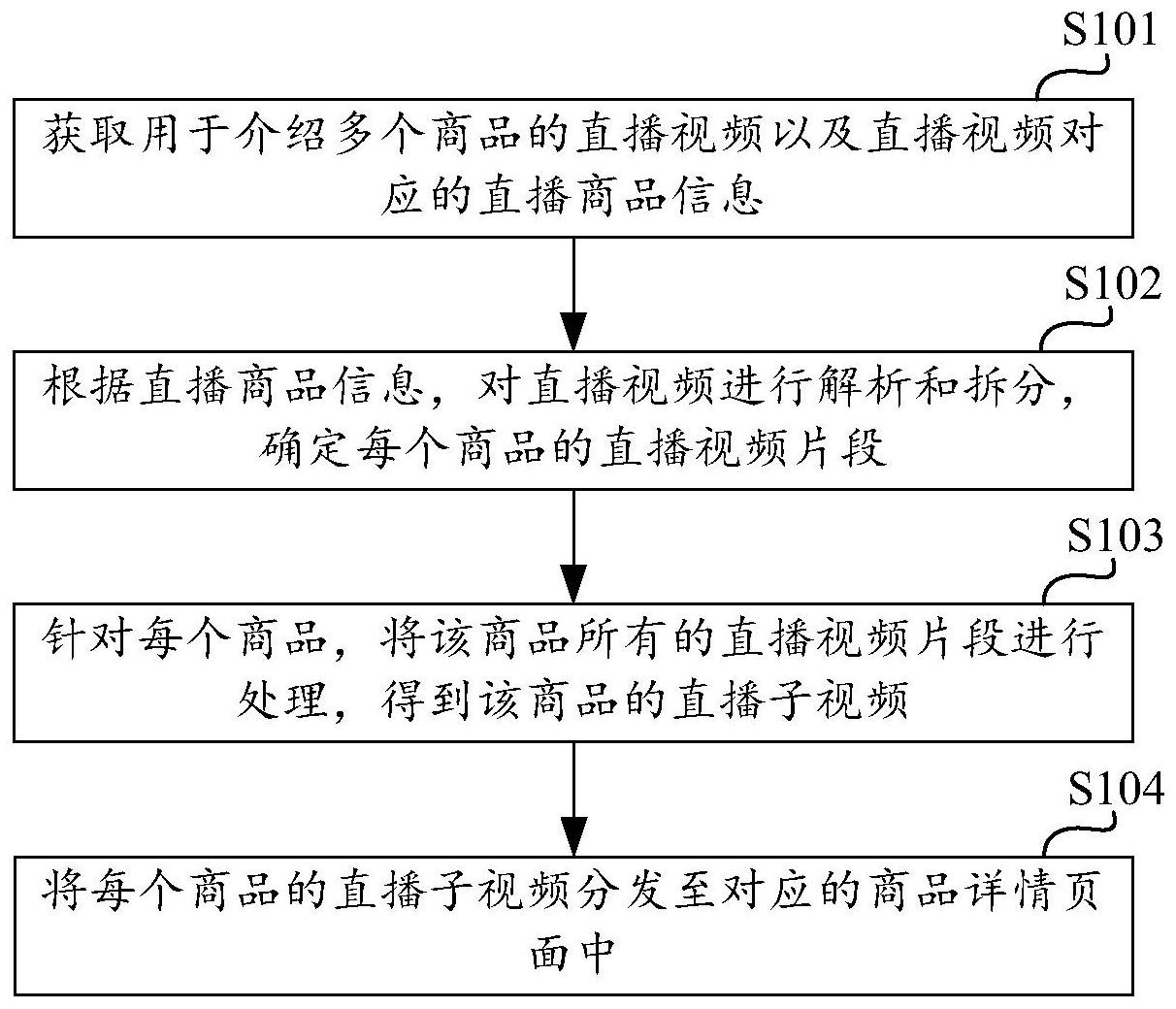

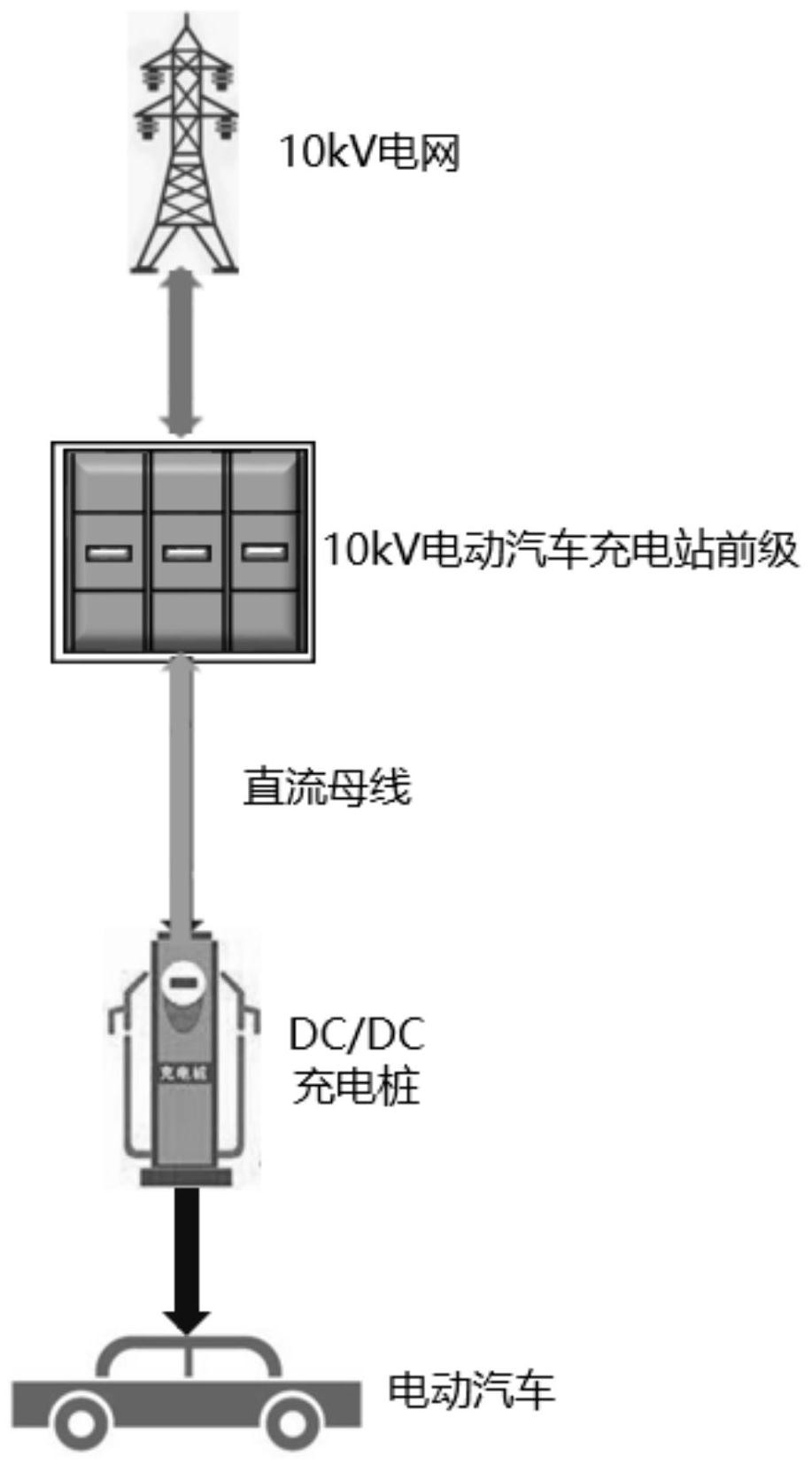

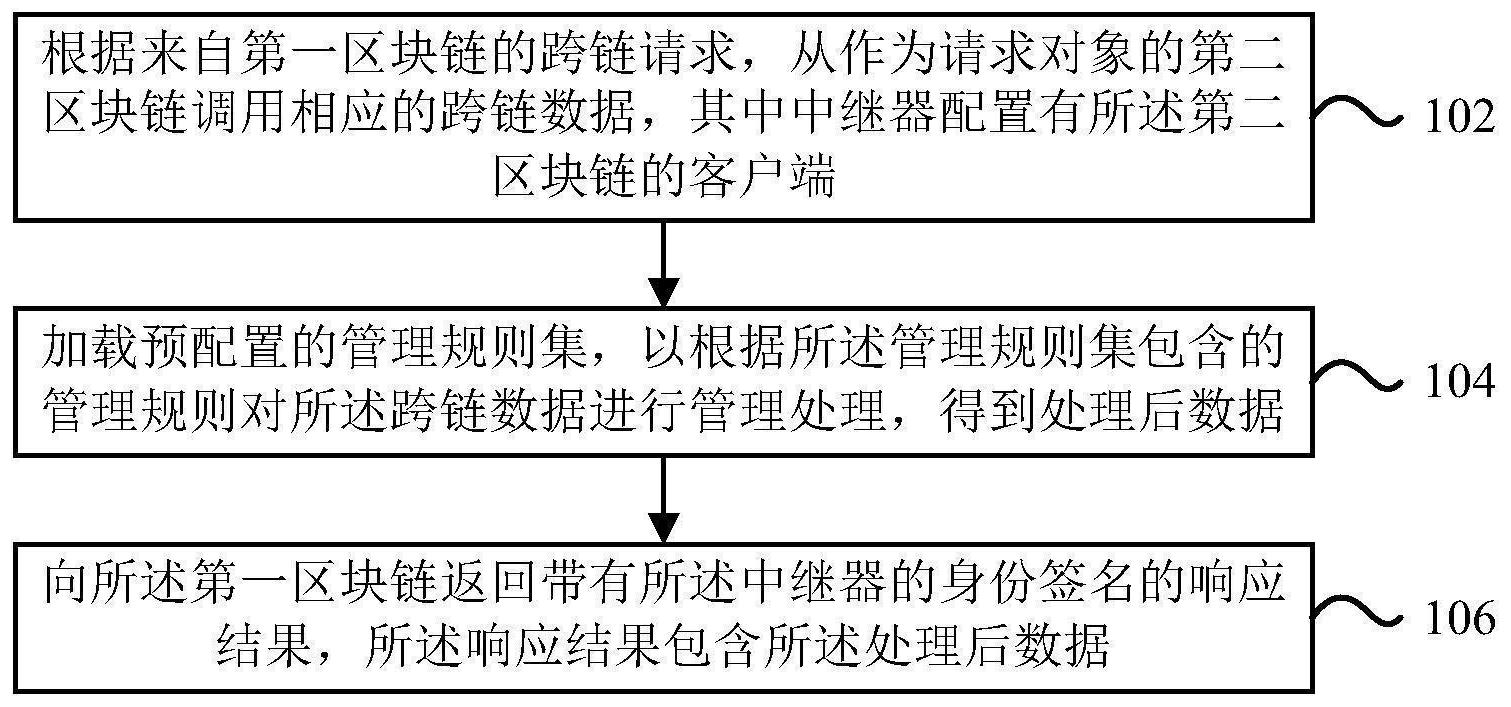

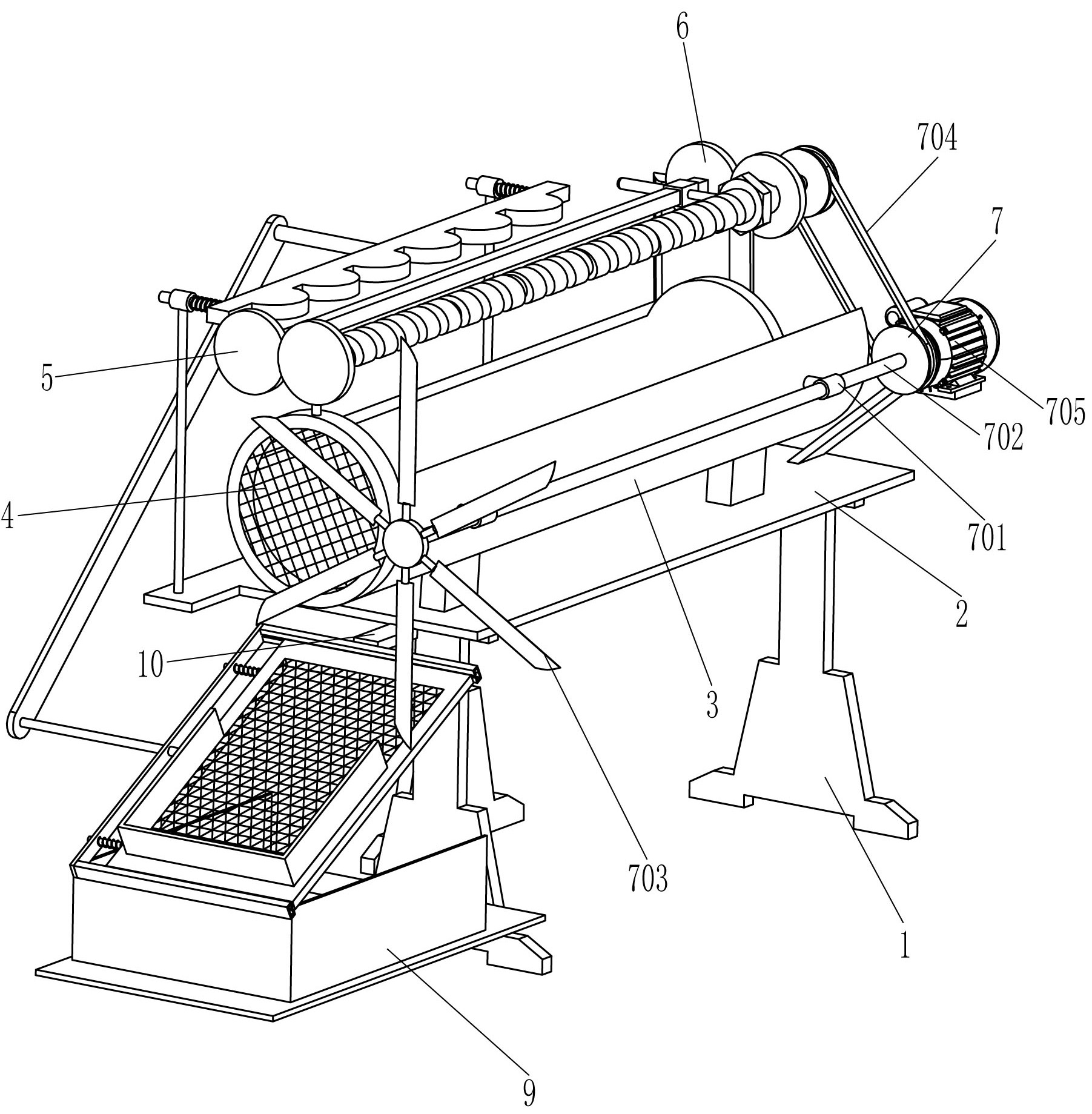

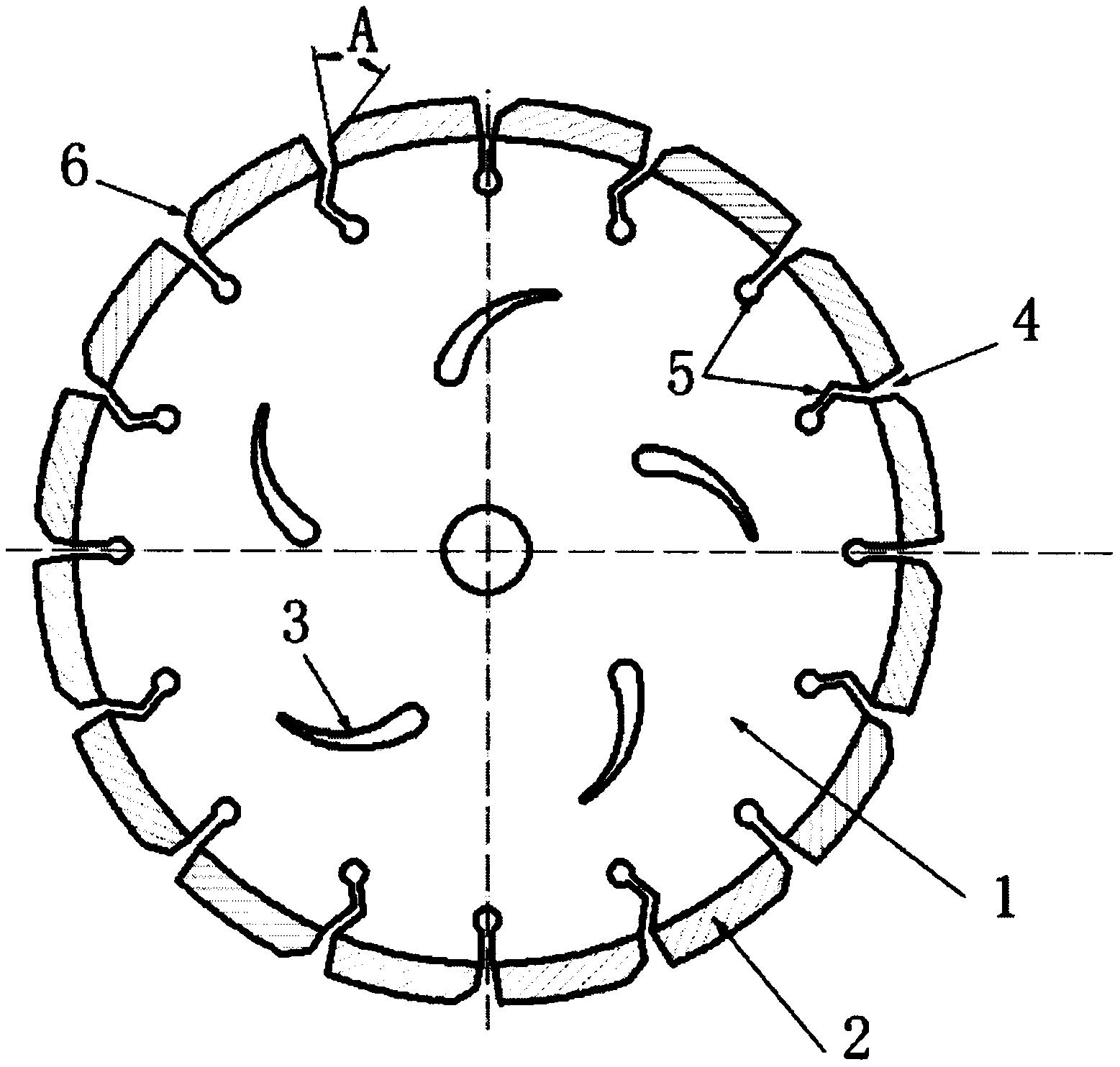

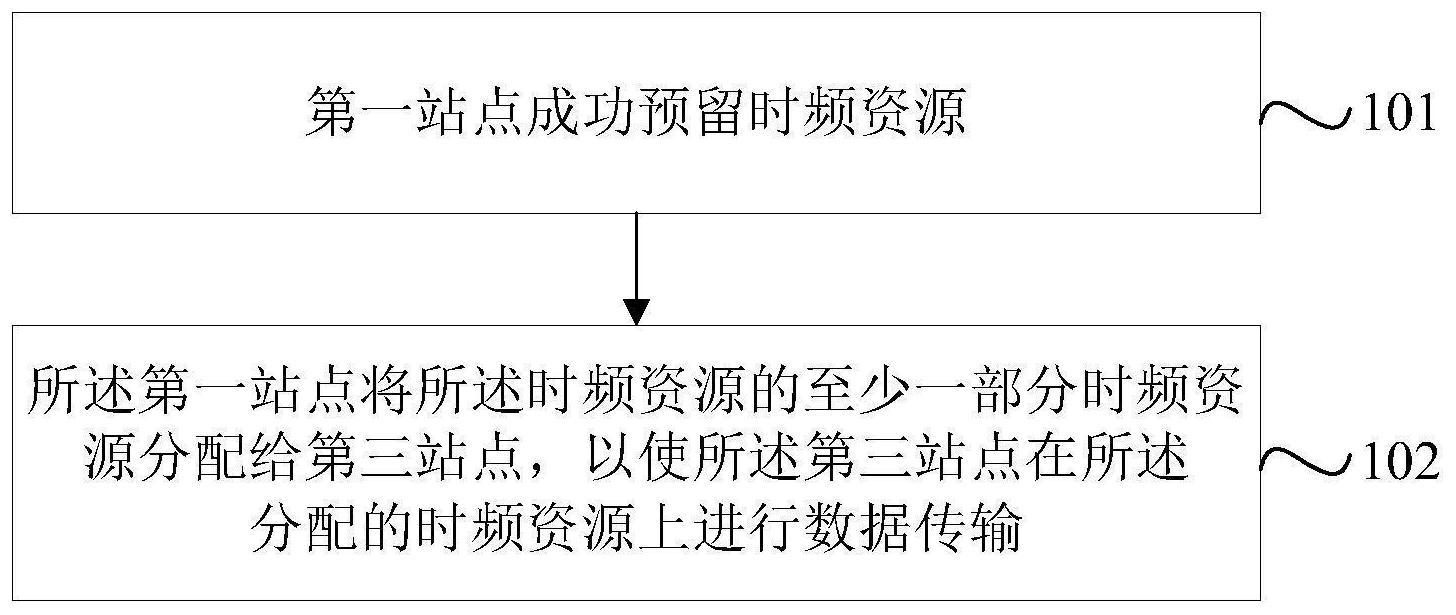

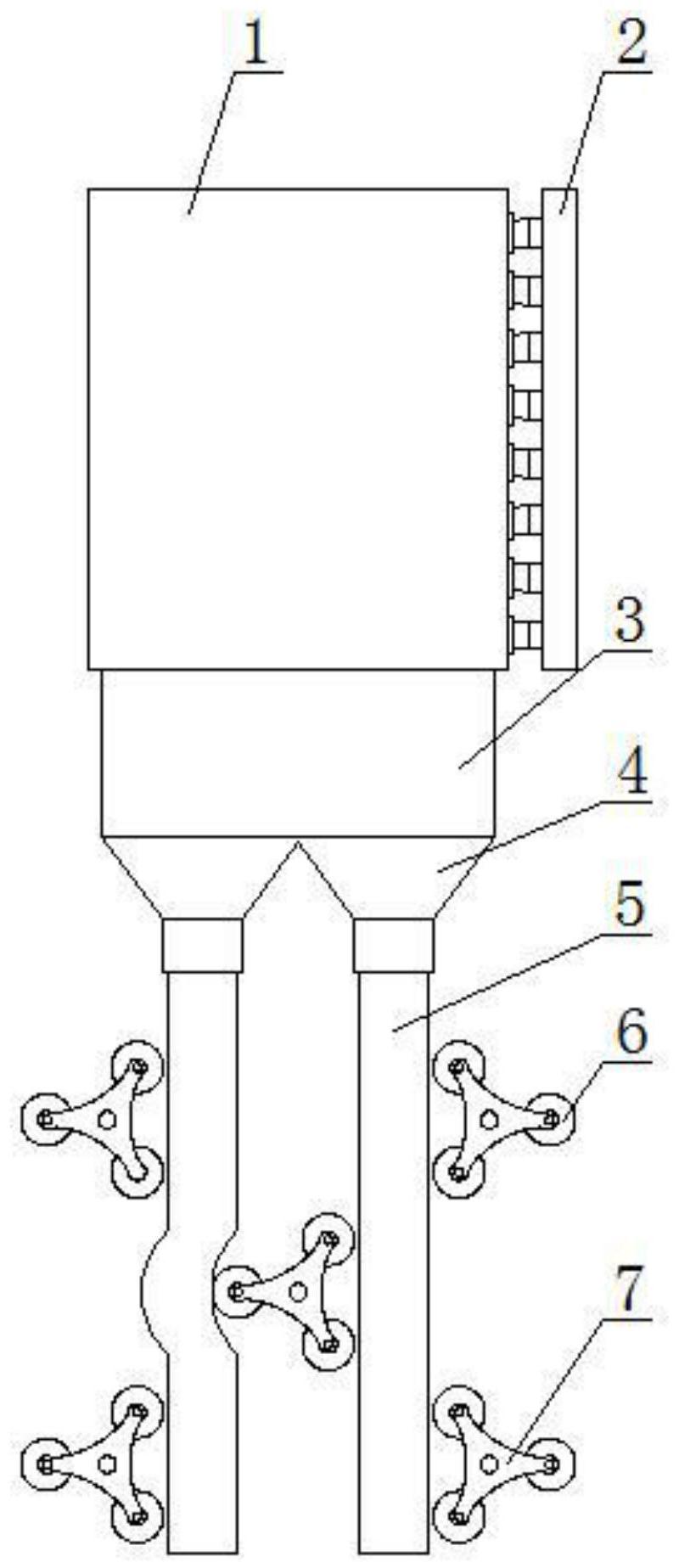

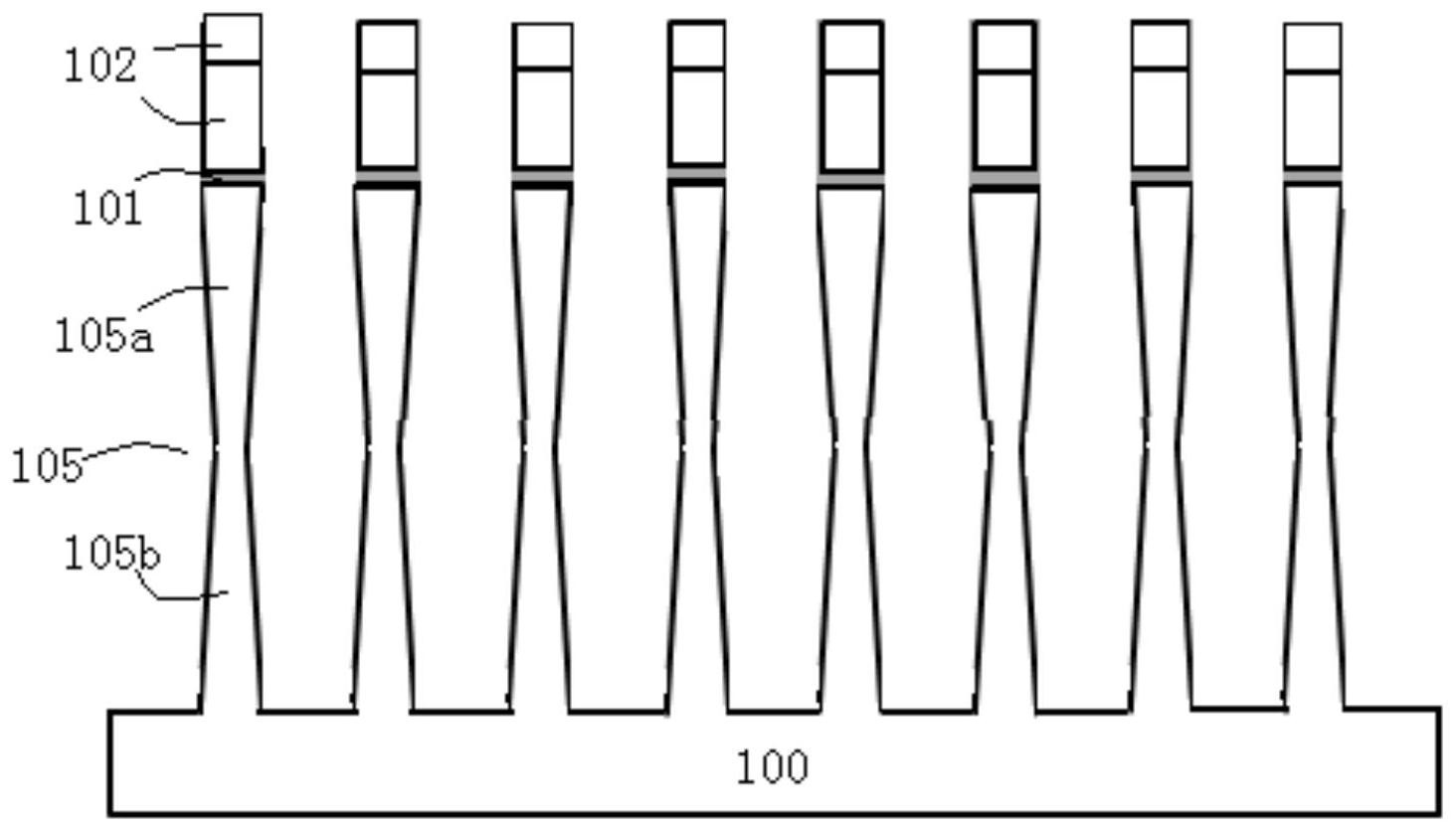

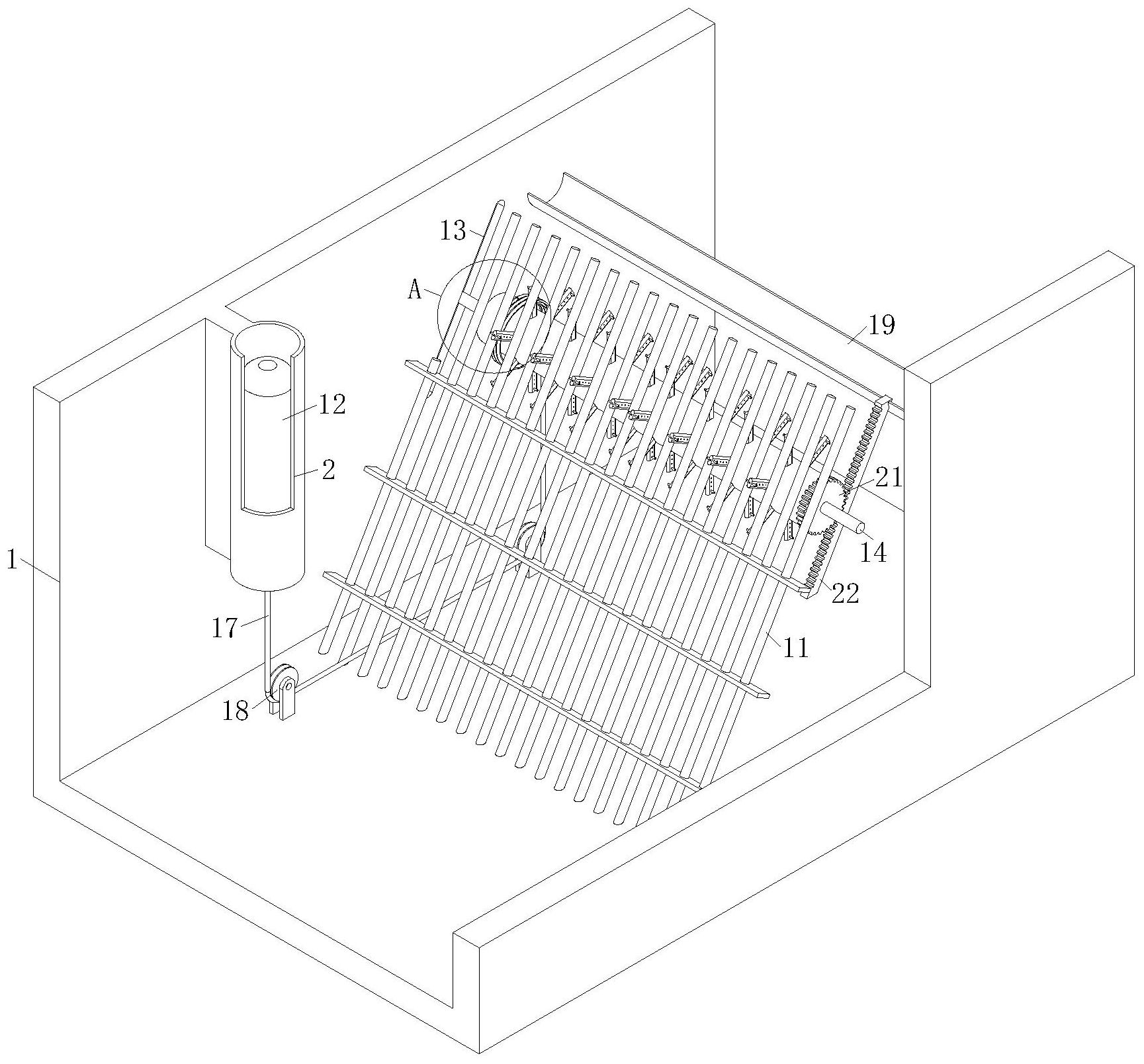

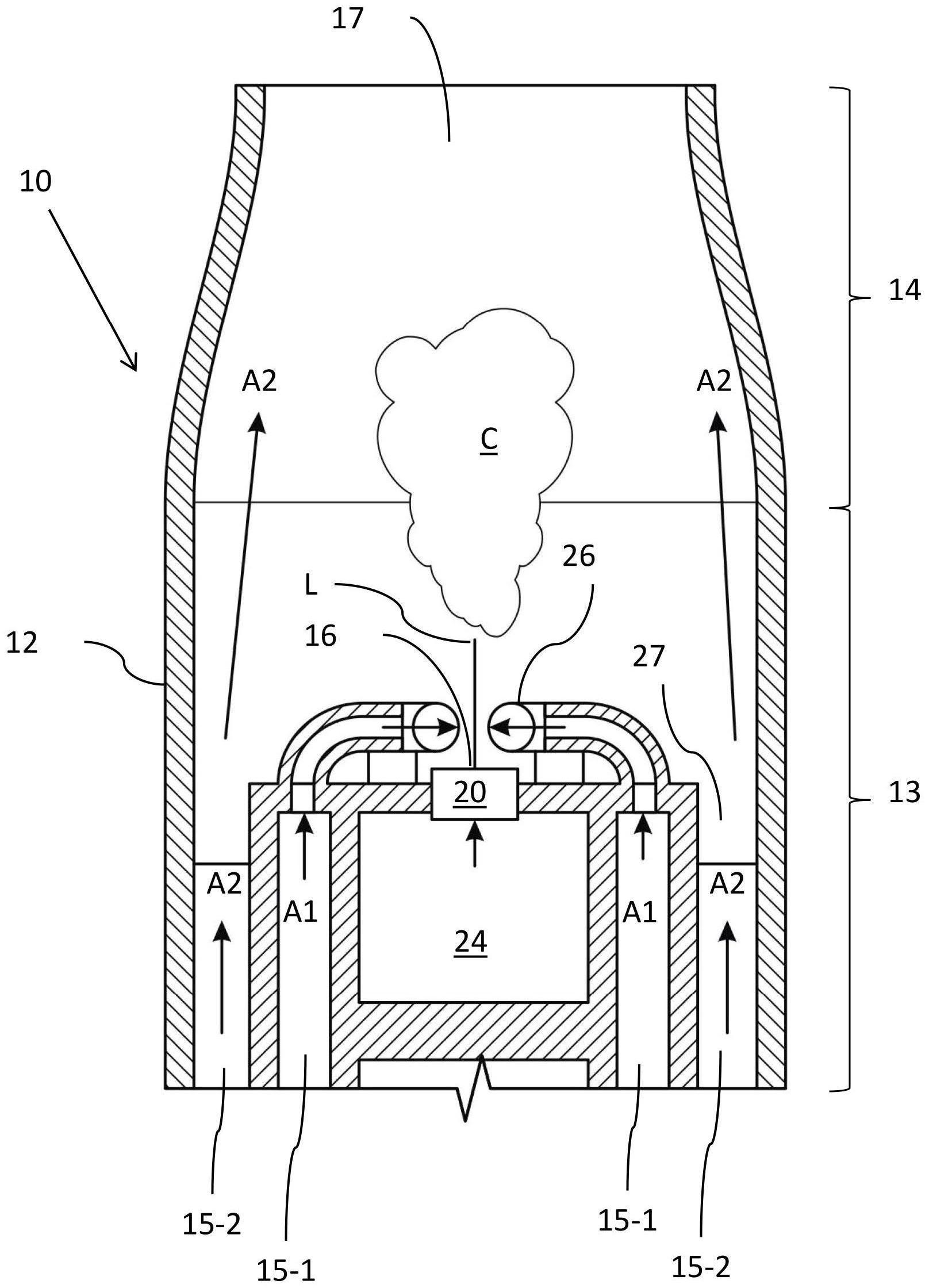

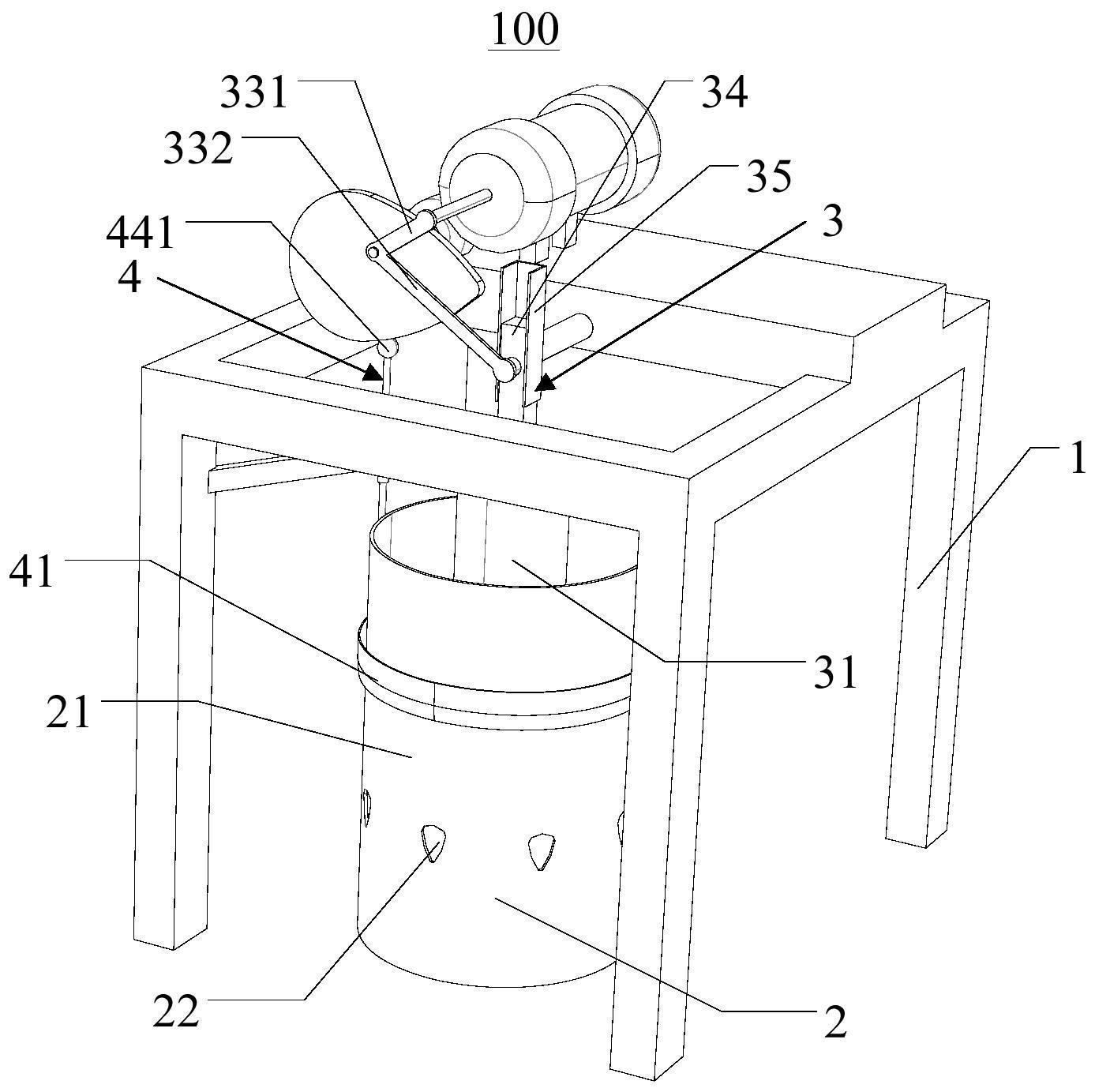

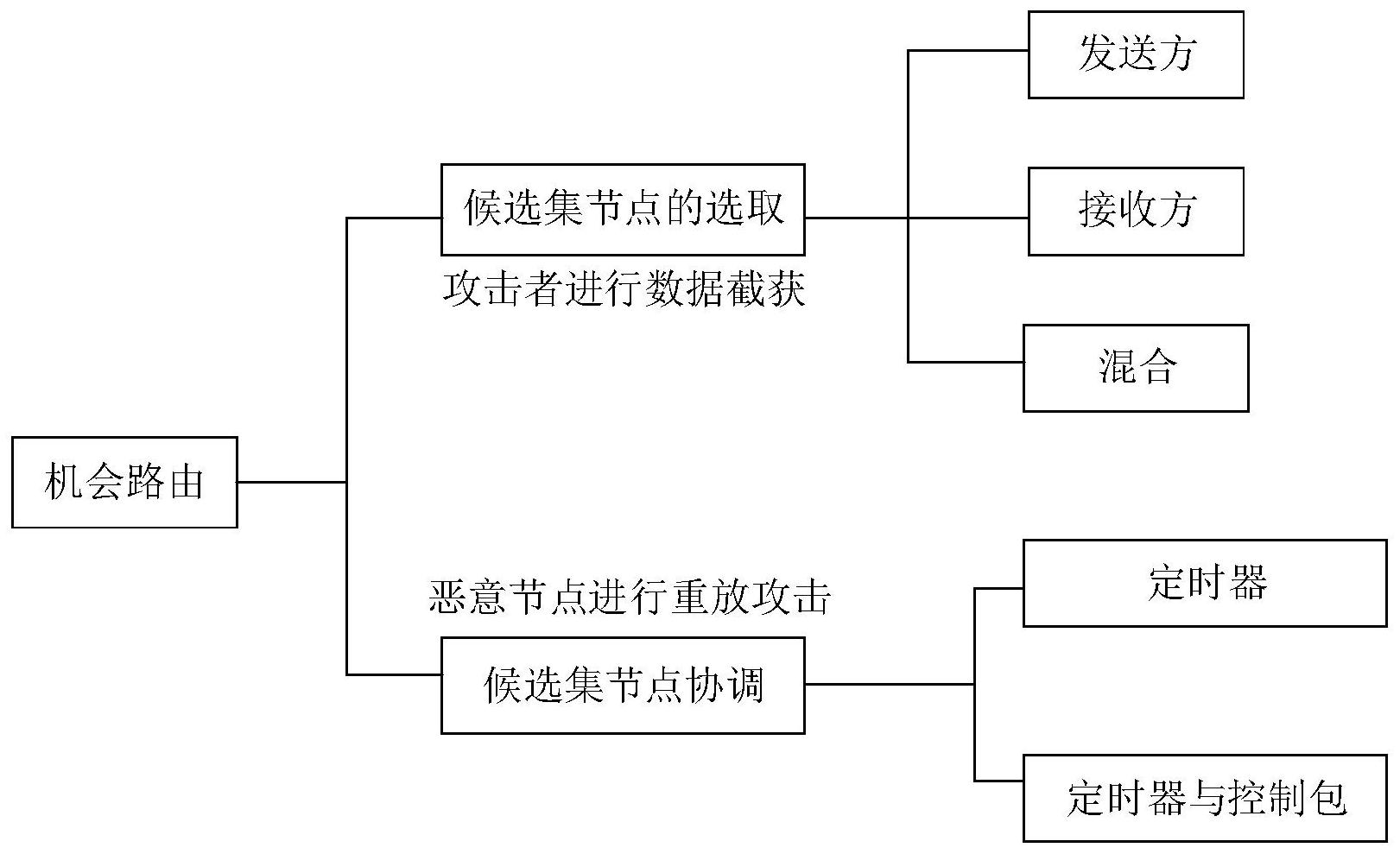

为了克服现有技术的不足,本发明提供一种针对水声网络中机会路由的攻击方 法。为了在水声网络对抗中阻止非合作方网络合法节点正确完成数据的传输,给出一种高 效的水下机会路由攻击方法,从而使得非合作方网络的传输成功率降低,网络中合法节点 能耗增加,达到降低网络生存周期的目的,本发明提出了一种基于数据截获和重放的水下 机会路由攻击方法。 本发明解决其技术问题所采用的技术方案包括如下步骤: 步骤1:确定攻击节点的初始存在范围; 4 CN 111585996 A 说 明 书 2/6 页 设己方攻击节点为A,位置坐标设为(xa,ya,za),攻击节点宣称身份为SA,位置坐标 设为(xsa,ysa,zsa),敌方网络中源节点为S,位置坐标设为(xs,ys,zs),目的节点为D,位置坐 标设为(xd,yd,zd),候选集节点最佳下一跳节点为OR,节点传输范围为R; 首先,为己方攻击节点A设定搜索信息的能耗阈值T;接着,己方攻击节点A在非合 作网络中沿信息流方向展开“平面式”搜索;然后,若发现有一个信息流汇聚的节点,将信息 流汇聚处确定为初步攻击范围;若平面内的合法节点之间的流量均匀分散,则以流量分散 均匀的节点为新的边界,尝试找到网络中的汇聚路径;最后,在能耗达到T时,己方攻击节点 A自动移向搜索过程中流量最多的区域; 步骤2:数据截获;在非合作网络中,己方攻击节点A在合法节点进行数据传输时, 通过身份欺骗获得优先转发数据的过程; 步骤2.1:接收并提取攻击所需信息; 攻击节点停留在攻击范围内一直监听当前区域内通信信号,当监听到有通信信号 后,解析并提取数据包内包含的S和D的位置信息为下一步攻击做准备; 步骤2.2:SA位置计算; SA的位置计算因A的位置不同分以下两种情况: 情况1:A最后停滞区域在S一跳范围内,则由下一跳候选集的选取机制可知,SA的 位置即为(xsa1,ysa1,zsa1) ,其中: 即为以S为球心、R为半径的球体与以S、D为端点的线段的交点; 情况2:A最后停滞区域在D一跳范围内,则由下一跳候选集的选取机制可知,SA的 位置即为(xsa2,ysa2,zsa2),其中: 即为以D为球心、R为半径的球体与以A、D为端点的线段的交点; 步骤3:重放攻击,对截获的数据包按照A的意愿,篡改或丢弃; A在进行数据篡改及步骤2.2之后立即将数据包转发,先将数据包随机丢弃或是篡 改,再对数据包进行转发; 己方攻击节点在接收到数据包后立即转发,即成为候选集节点中的最佳下一跳; 5 CN 111585996 A 说 明 书 3/6 页 和攻击节点一样同样接收到S节点消息的节点在等待转发时间内接收到攻击节点发来的同 样的数据包,认为自身优先级没有攻击节点高,就会停止数据包的转发,达到控制敌方网络 路由转发的目的; 步骤4:最佳攻击位置计算,即A的布放停留位置,选取合适的位置进行攻击,以达 到对敌方网络长期的控制权限; 节点的最佳攻击位置与中继节点位置、攻击节点宣称的位置及传输半径有密切的 联系,A的位置坐标应满足: 该式的几何含义为:分别以中继节点位置与攻击节点宣称位置为球心、传输范围 为半径的两球体的相交部分;下一跳候选集中有可能获得数据包下一跳转发权的合法节点 大都存在于该相交部分,故攻击节点需要着重遏制该部分节点的数据转发,而在此位置范 围内,攻击节点传输范围均可完全覆盖该部分节点,故该区域为攻击者的最佳放置区域; 步骤5:移动; A移向步骤4中所计算出的最佳攻击位置范围; 步骤6:重复步骤2和步骤3,进行下一轮的攻击。 本发明的有益效果在于: 1、攻击节点在非合作水声网络中通过数据截获过程中能够在候选集节点中占据 较高的优先级,从而达到吸引网络流量的目的。 2、在重放攻击过程中,攻击节点通过恶意篡改数据包,可增加对非合作网络的篡 改率,达到诱导控制敌方网络的效果。 3、由于机会路由的自主调度策略给恶意节点极大的转发自主性,特别当其他节点 依赖于网络转发确立调度时,恶意节点的行为会造成连锁反应,直至网络瘫痪。 4、方法简单有效,开销小,操作实施简单,具有可实施性。 附图说明 图1是本发明机会路由攻击框图。 图2是针对机会路由攻击的示意图。 图3是攻击节点最佳放置位置示意图。 图4是本发明仿真场景设置示意图。 图5是本发明仿真结果。