技术摘要:

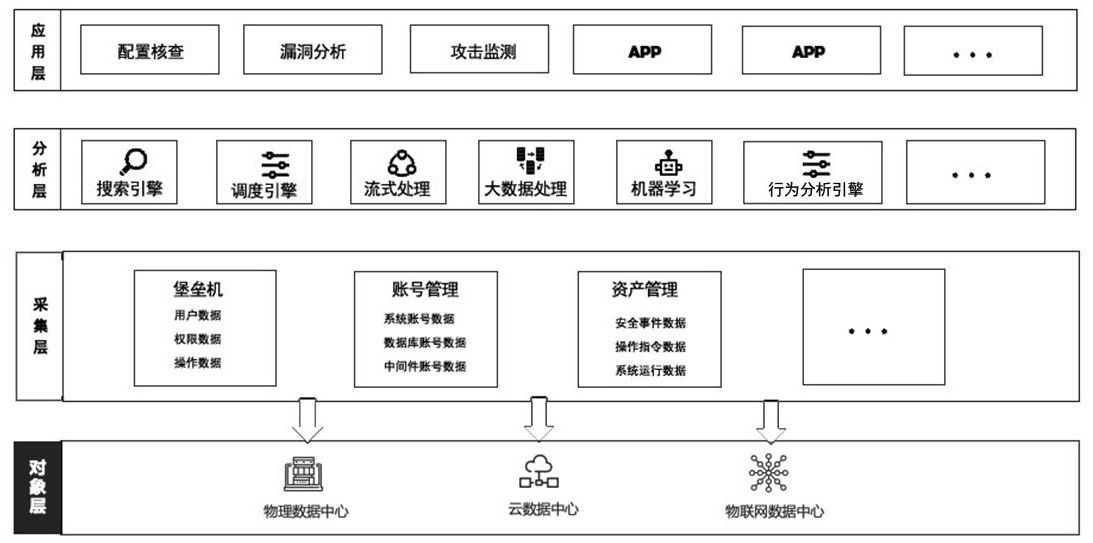

数据中心运维的安全系统,其特征在于:该系统包括数据采集层,数据分析层和应用层;数据采集层包括横向扩展的数据采集器,数据采集器采集,数据采集层获得的数据汇集于数据分析层;数据分析层包括横向扩展的分析引擎,所有分析引擎共用来自于数据采集层的数据;应用层 全部

背景技术:

本部分只是为了方便理解本发明的内容,不应视为现有技术。 根据网络面向的用户不同,可以将网络划分为外网(互联网)和内网(局域网)。内 网又可以划分为办公网和生产网。办公上网的网络行为相对开发,容易发生病毒和网络入 侵事件。若办公用户和生产用户处于同一网络中,则办公网络发生的发生的病毒和入侵事 件会几乎没有障碍的迅速传播到生产网,给生产安全带来极大的威胁。因此,办公网和生产 网也被要求隔离。生产网也称为数据中心。数据中心包括计算资源、存储资源和网络资源 等。 常见的攻击行为包括:1、口令入侵,指使用某些合法用户的帐号和口令登录到目 的设备,然后再实施攻击活动。这种方法的前提是必须先得到该设备上的某个合法用户的 帐号,然后再进行合法用户口令的破译。2、特洛伊木马,常被伪装成工具程式或游戏等诱使 用户打开,一旦用户打开了这些邮件的附件或执行了这些程式之后,他们就会留在计算机 中,并在自己的计算机系统中隐藏一个能在windows启动时悄悄执行的程式。3、WWW欺骗,正 在访问的网页已被黑客篡改过,网页上的信息是虚假的!例如黑客将用户要浏览的网页的 URL改写为指向黑客自己的服务器,当用户浏览目标网页的时候,实际上是向黑客服务器发 出请求。4、节点攻击,攻击者在突破一台设备后,往往以此设备作为根据地,攻击其他设备。 他们能使用网络监听方法,尝试攻破同一网络内的其他设备;也能通过IP欺骗和设备信任 关系,攻击其他设备。5、网络监听,是设备的一种工作模式,在这种模式下,设备能接收到本 网段在同一条物理通道上传输的所有信息,而不管这些信息的发送方和接收方是谁。 但是,对于风险的监控或预警都只是用户,或者目标设备各自报警,所有预警都是 是单一维度的信息。例如:用户报警:XX账号异常;或者是目标设备报警:XX设备异常。单一 维度的信息无法获知是由于被攻击造成的异常报警,还是只是因为临时改变了操作规则导 致的误报。 现有的异常识别,能够单独针对账号或目标设备进行异常事件报警。该异常事件 报警机制是在单一数据维度、基于固定规则进行判断而识别出的单一维度异常事件。这种 异常事件报警机制存在的问题是:1、固定规则死板、无法与时俱进。如,某账号在非有效时 段登录数据中心,则该账号发出异常事件报警。但是,有可能该账号是由临时的工作任务需 要进入数据中心,并且已经过工作流引擎审批通过形成被允许的操作,但该被允许的操作 并非固定规则,因此,具有合法被允许的操作的账号在非固定规则规定的有效时段登录数 据中心,账号维度会发出账号异常事件报警。2、只从单一维度进行报警,而单一维度的异常 事件无法构成异常行为或攻击行为。如某账号发出账号异常事件,但异常信息也仅在于该 账号异常,没有办法获得与该账号关联的其他维度的信息。这些原因造成的问题主要有:1、 误报率高,2、单一维度的异常事件报警,出本维度信息以外,没有其他维度的信息,因此无 4 CN 111600856 A 说 明 书 2/12 页 法判断异常事件是否由攻击行为造成,异常事件报警的参考价值较低。误报率高加上报警 的参考价值不高,导致运维人员习惯性忽略异常事件报警,导致报警形同虚设。

技术实现要素:

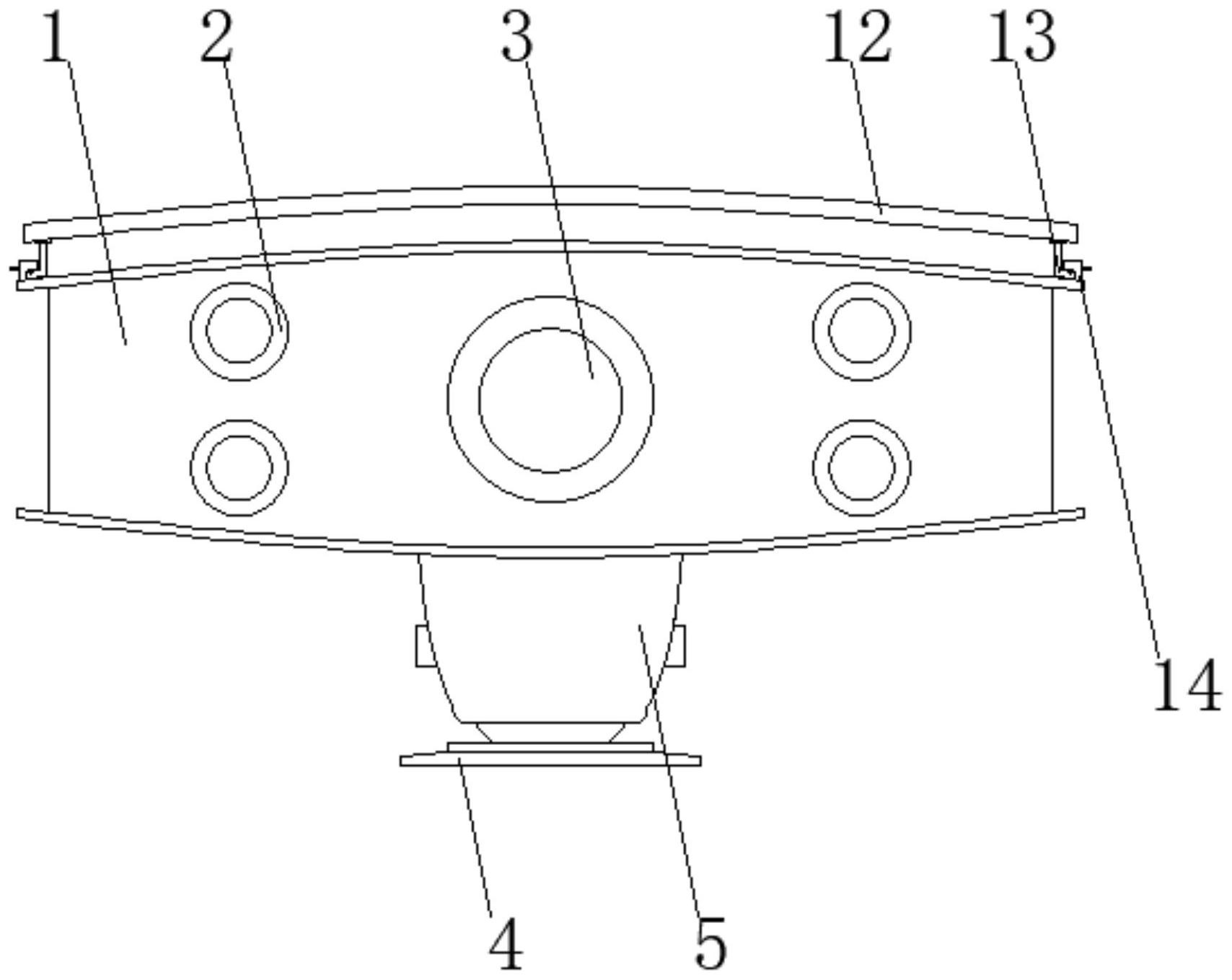

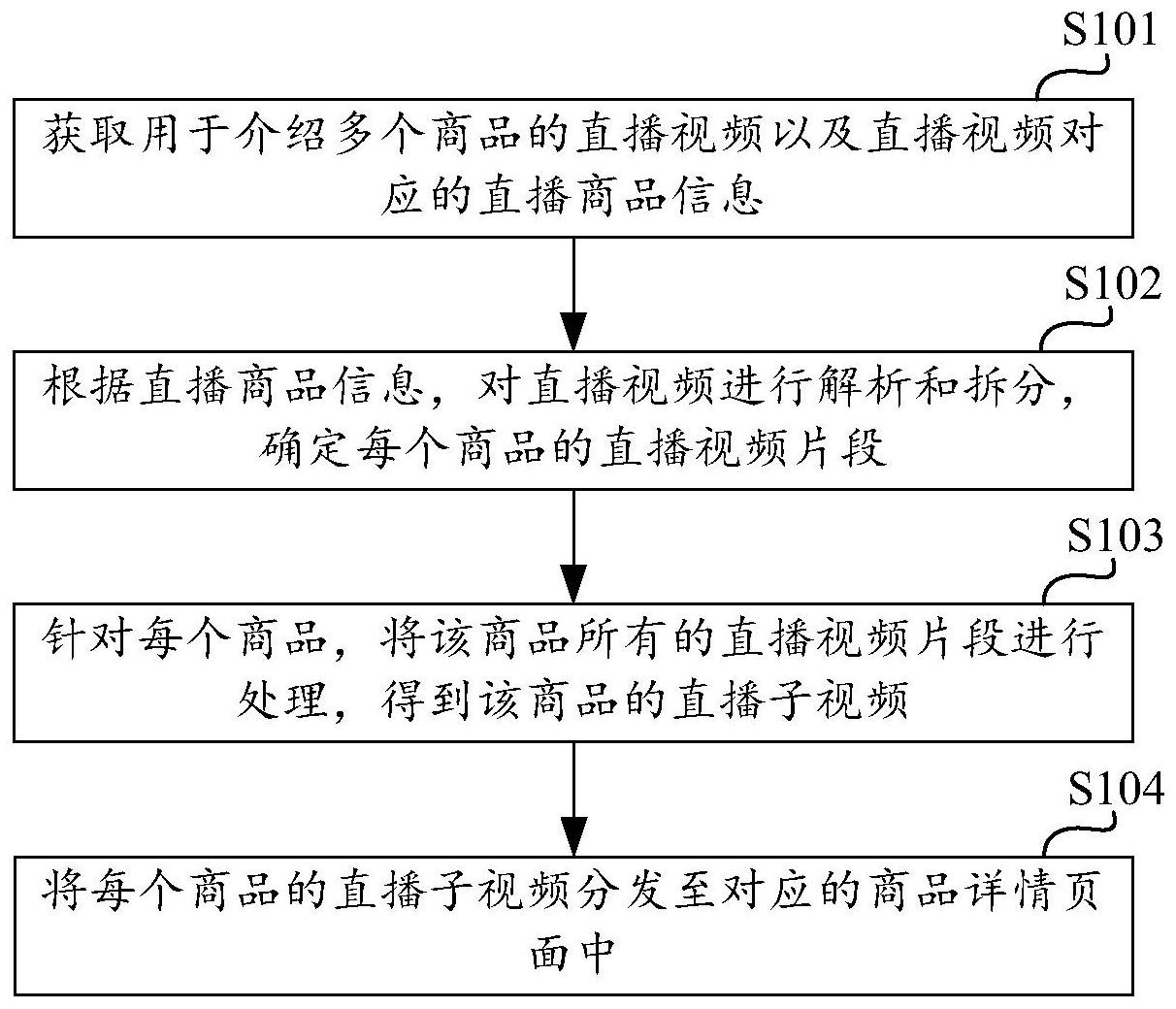

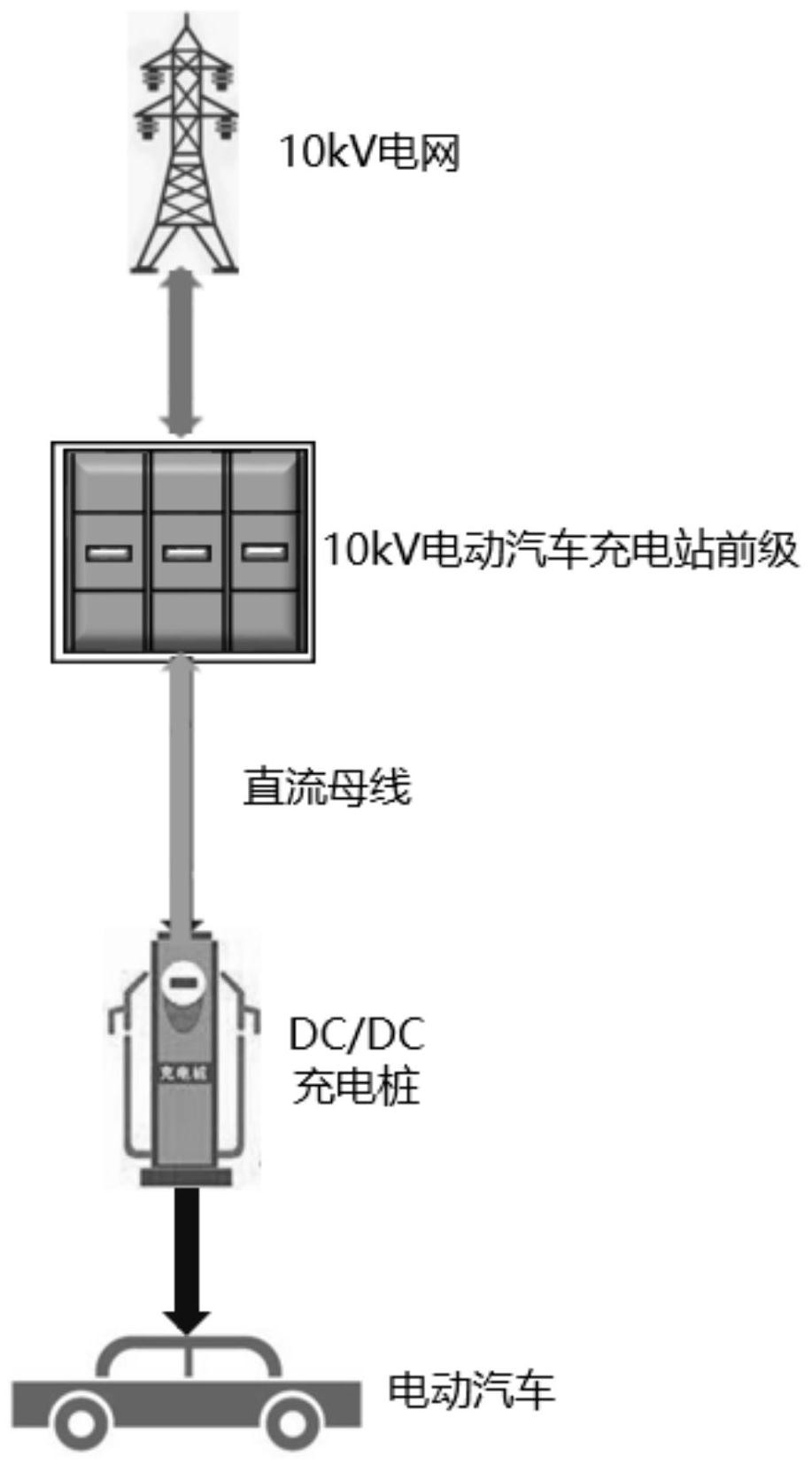

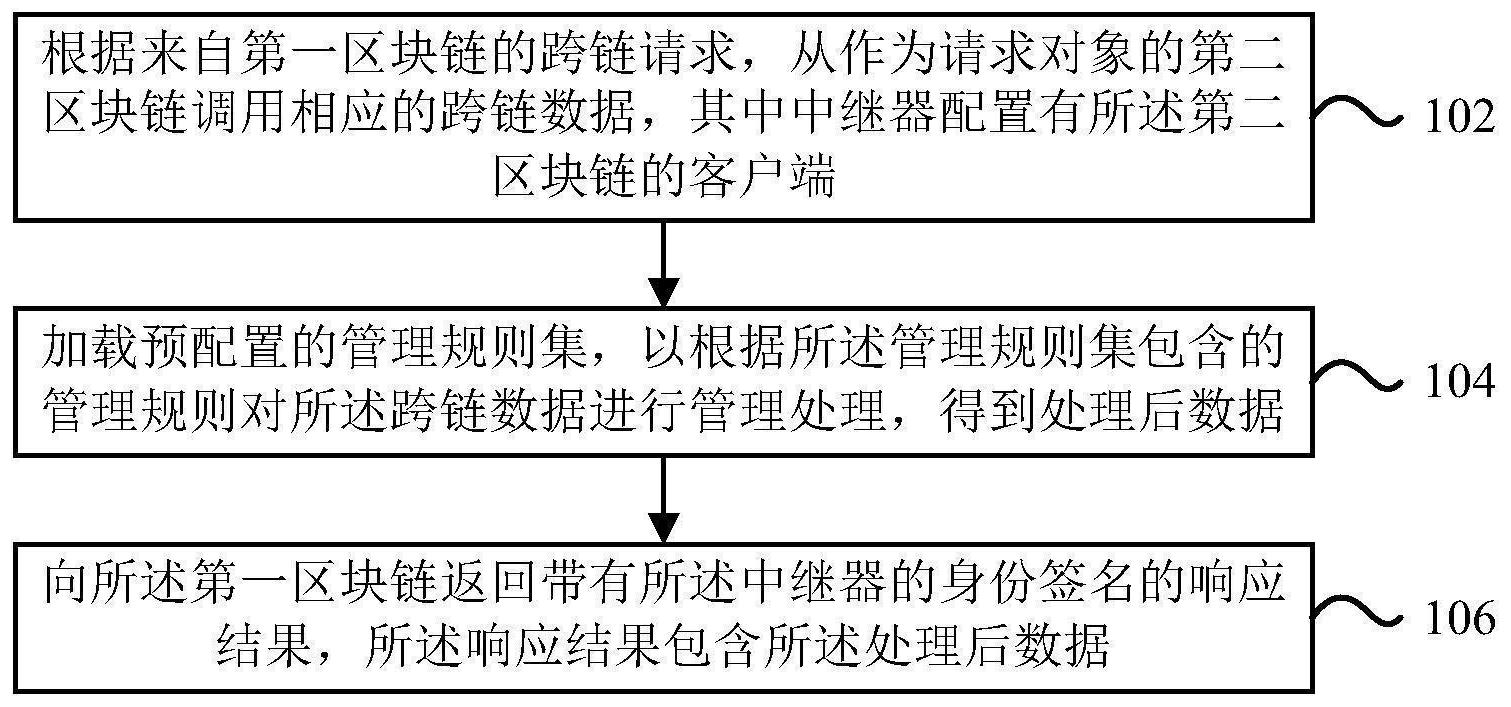

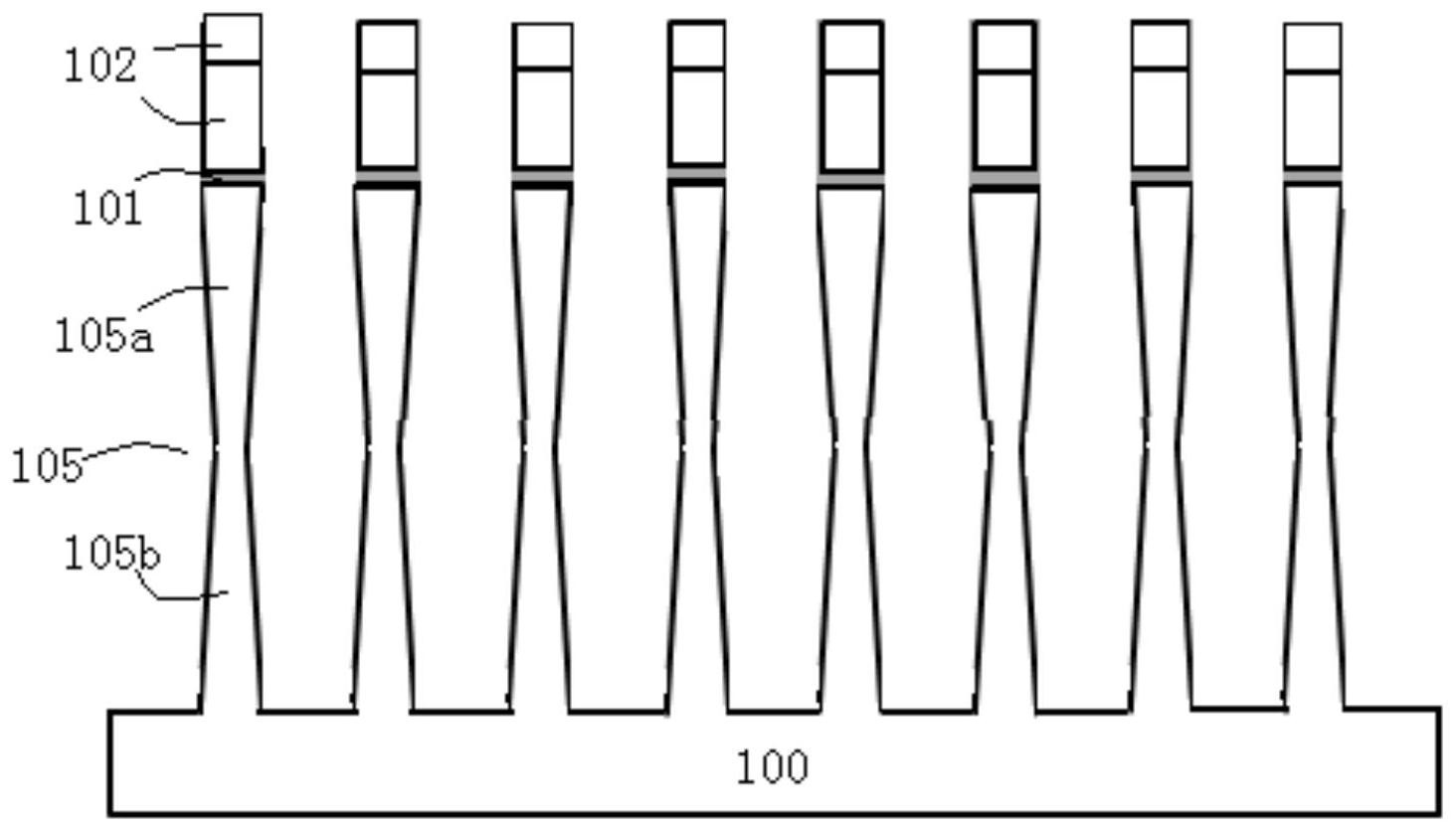

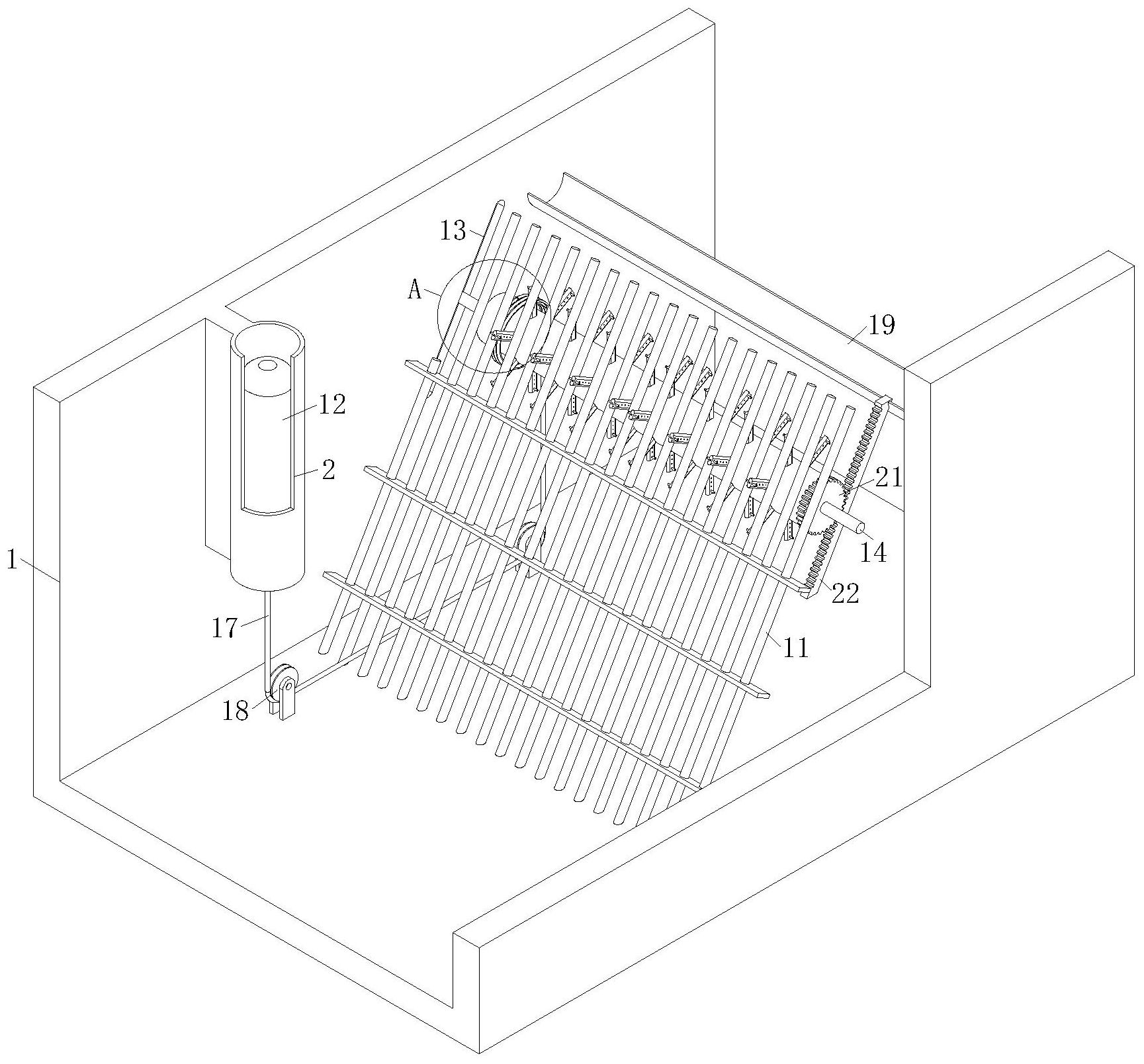

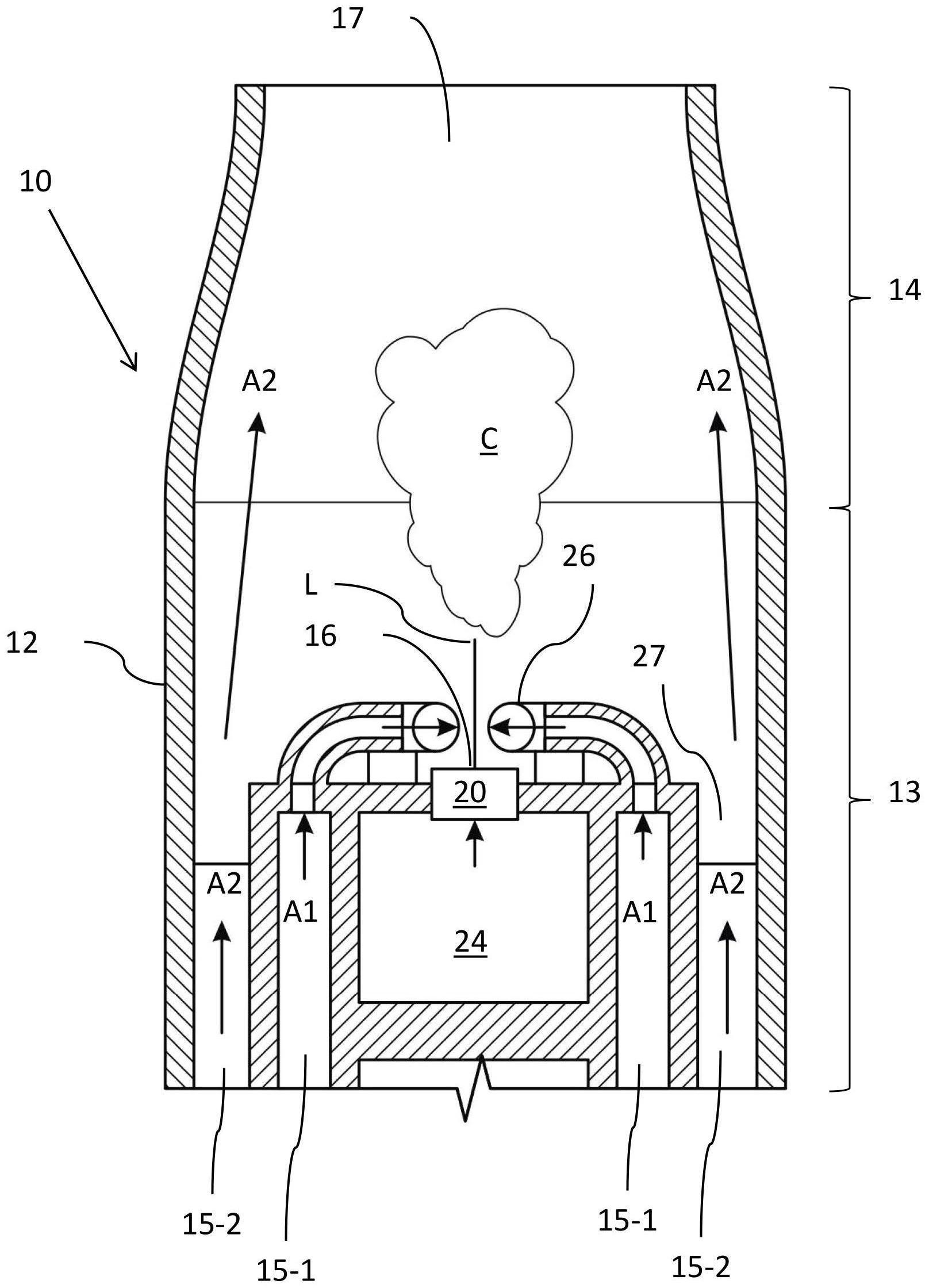

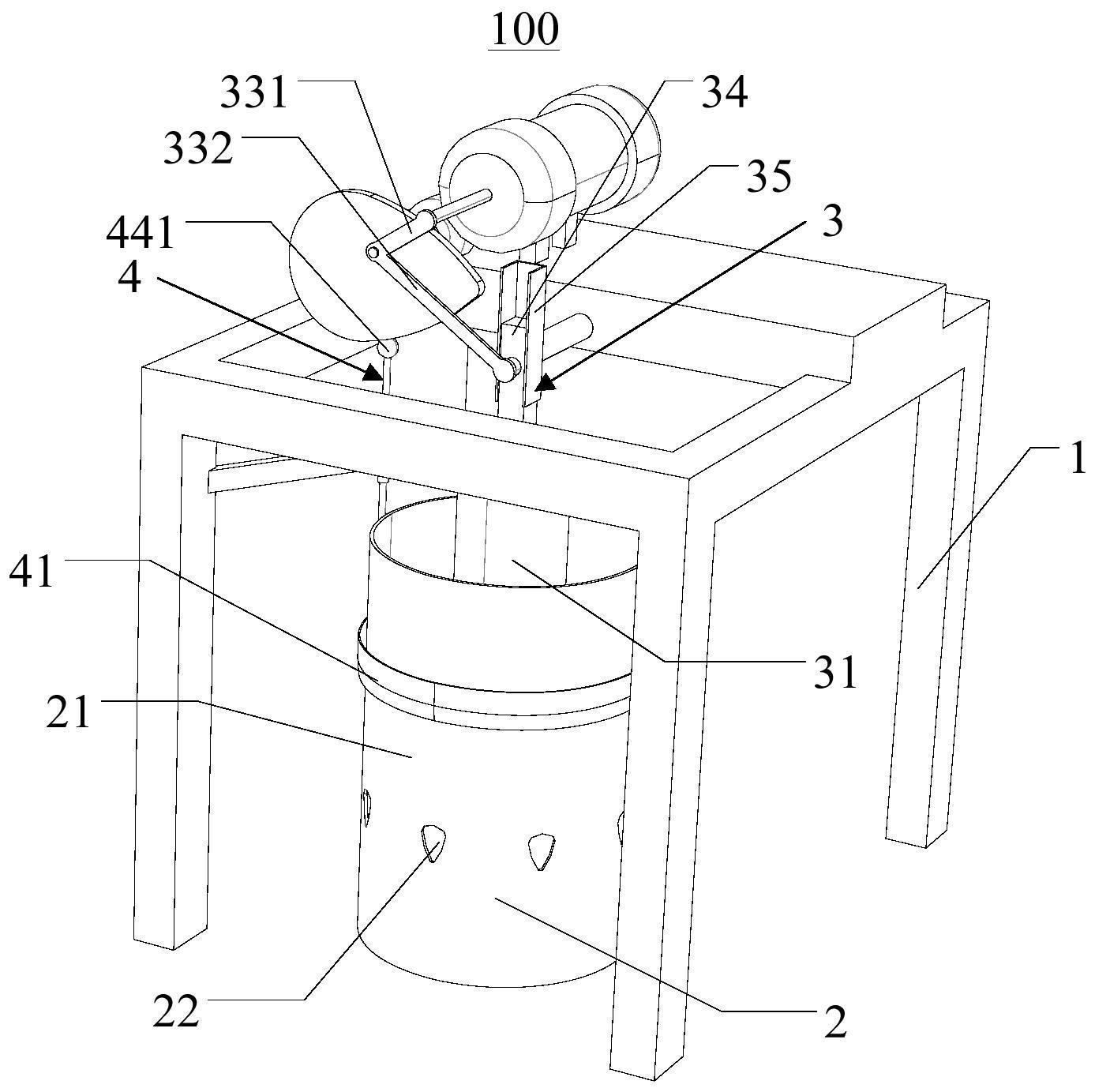

本发明将进入数据中心的模型视为包含终端和服务端,终端代表用户,服务端代 表数据中心的资产。 常规的运维操作时,工作人员以各自的服务端账号登录数据中心的服务端,进行 工作。数据中心的服务端数量庞大,每一台服务端至少有一个账号,因此,进入服务端的账 号数量更加庞大,无法管理。另外,工作人员进入服务端之后的操作无法监控,工作人员的 误操作和违规操作等导致运维安全事件频繁发生,且难以查清原因。 数据中心运维的安全系统,其特征在于:该系统包括数据采集层,数据分析层和应 用层;数据采集层包括横向扩展的数据采集器,数据采集器采集,数据采集层获得的数据汇 集于数据分析层;数据分析层包括横向扩展的分析引擎,所有分析引擎共用来自于数据采 集层的数据;应用层包括横向扩展的应用模块。 优选的,采集层包括账号维护系统,账号维护系统包括数据采集器,数据采集器定 时登录服务端、并在服务端的操作系统内搜索账号的存放位置,再获取该服务端上的所有 账号;自动增加新出现的服务端账号;数据采集器定时对所有账号自动修改密码。 优选的,数据采集器搜寻操作系统的账号存放位置,获取能够登录操作系统的所 有账号。 优选的,账号维护系统的数据采集器获取服务端的操作系统账号,数据采集器以 操作系统账号远程登录服务端,登录后、探测该操作系统的进程,以进程对应应用,再搜寻 应用的账号存放位置,获取操作系统的所有账号。 优选的,采集层包括资产数据中台,包括:资产采集层和资产数据层,资产采集层 定时从服务端、搜索并获取目标数据,数据中台配置有安全基线,当前采集的数据与安全基 线出现的变化作为异常事件。 优选的,采集层定时通过服务端账号登录操作系统进行数据搜索和采集;采集层 内配置有服务端账号集合,采集层定时自动化采集数据。 优选的,数据中台具有探测模块,探测模块基于已登录的服务端发现与当前服务 端有连接的新资产。 优选的,采集层包括堡垒机,堡垒机作为数据中心的运维操作网关;通过身份认证 的用户,堡垒机根据操作权限建立用户和资产的连接,用户对资产的操作形成操作日志留 存于堡垒机。 优选的,堡垒机与工作流引擎相连,工作流引擎中审批通过的工作单作为被授权 行为输入堡垒机;和、或堡垒机的静态配置。 优选的,数据分析层包括行为识别引擎;行为分析引擎包括余获取采集层数据的 输入接口,分析数据的引擎内核和输出数据的输出接口;以被授权的行为数据建立白名单, 行为分析引擎获得资产数据中台的异常事件,行为分析引擎将每一个异常事件与白名单对 比,判断异常事件的内容是否属于白名单,若不属于白名单,则该异常事件标记为异常行 为;行为分析引擎只对异常行为报警。 5 CN 111600856 A 说 明 书 3/12 页 优选的,行为分析引擎针对每一个异常事件,判断该异常事件是否具有身份认证 信息,若是,则判断该身份认证信息是否属于白名单,若否,则该异常事件视为异常行为。 优选的,若该异常事件通过堡垒机的身份认证,则获得该异常事件对应的服务端 账号,判断异常事件的服务端账号是否属于白名单,若否,则该异常事件视为异常行为。 优选的,判断服务端账号是否属于白名单时,先获取服务端账号的账号-密码,若 服务端账号的账号-密码不属于白名单,则认为是异常行为;若服务端账号的账号-密码属 于白名单,则判断该账号的实际使用时间是否与服务端账号的操作权限一致,若不一致,则 认为是异常行为。 优选的,若异常事件时经过堡垒机认证、并使用白名单内的服务端账号在允许的 时间内登录,则判断该异常事件对应操作指令是否属于白名单,若否,则该异常事件视为异 常行为。 优选的,数据采集层至少包括堡垒机,账号维护系统和资产数据中台。 优选的,数据分析层包括搜索引擎,和、或任务调度引擎。 本发明的优点在于: 1、采集层、分析层和应用层横向可扩展,应用层各应用模块纵向集成采集层和分析层, 可以根据用户需求源源不断的快速开发出各种安全应用。 2、本发明以堡垒机作为进入数据中心的唯一通道,以堡垒机实现身份认证、访问 控制、权限控制和审计,从而实现以经过授权的责任人、在授权的范围内访问被允许访问的 服务端,并且整个操作过程形成操作日志,以便于用操作日志与经过审批的工作单进行对 照,实现工作审计;具有在不影响数据中心的已有结构和连接关系的前提下,适度保障数据 中心安全的优点。 3、本发明通过数据采集器经堡垒机授权登录服务端进行数据采集,无需在服务端 安装插件,不干扰服务端的正常工作,适度保障数据中心安全,并能发现数据中心的异常事 件。 4、数据采集器通过堡垒机进行数据采集,进入服务端的账号由堡垒机自动配置, 而堡垒机内具有所有服务端账号,从而能够实现配置数据的自动化全采集,采集效率高。 5、将人的行为视为包含人、事、地、时四个要素,利用数据采集器从多个维度采集 数据,将采集到的数据按行为的要素进行划分,所有维度的数据汇总于行为分析引擎,行为 分析引擎完成行为要素的拼接和对照,将单维度异常事件关联成行为;以异常行为触发报 警,而非以异常事件触发报警,明显降低异常误报率,能够发现外来的攻击行为,以便及时 应对,保障数据中心安全。 附图说明 图1是终端(用户)通过堡垒机访问服数据中心服务端的示意图。 图2是堡垒机与第三方平台交互的示意图。 图3是堡垒机的四种部署方式的示意图。 图4是无Agent数据采集方法采集数据的示意图。 图5是资产数据中台的框架示意图。 图6是资产数据中台的数据采集示意图。 6 CN 111600856 A 说 明 书 4/12 页 图7是资产数据中台的数据采集的框架图。 图8是数据中心运维的安全系统的框架示意图。 图9是账号维护系统的梳理账号的示意图。 图10是账号维护系统与堡垒机交互的示意图。 图11是异常识别系统的框架示意图。