技术摘要:

本申请提供了一种报文处理方法、装置、网络设备及存储介质。其中,报文处理方法应用于防火墙,所述防火墙预先设置访问匹配策略,所述访问匹配策略的匹配项包括报文特征匹配项以及安全等级匹配项;所述方法包括:接收报文,所述报文的报文特征包括源互联网协议SIP地址; 全部

背景技术:

在网络应用普及的今天,作为内网、外网隔离防护的屏障,在内网和外网之间部署 防火墙、或者内网部门之间部署防火墙,是最为普遍的一种方式。在当前的防火墙的实现 中,对用户终端的访问控制权限是固定的静态的。这样就存在比较严重的安全风险:原来比 较安全的用终端户,由于自身或者受到黑客攻击者控制,变为了产生恶意攻击的用户终端 对防火墙防护的资源进行网络攻击,从而带来较大的安全风险、甚至带来敏感信息的泄露 或其他经济损失。

技术实现要素:

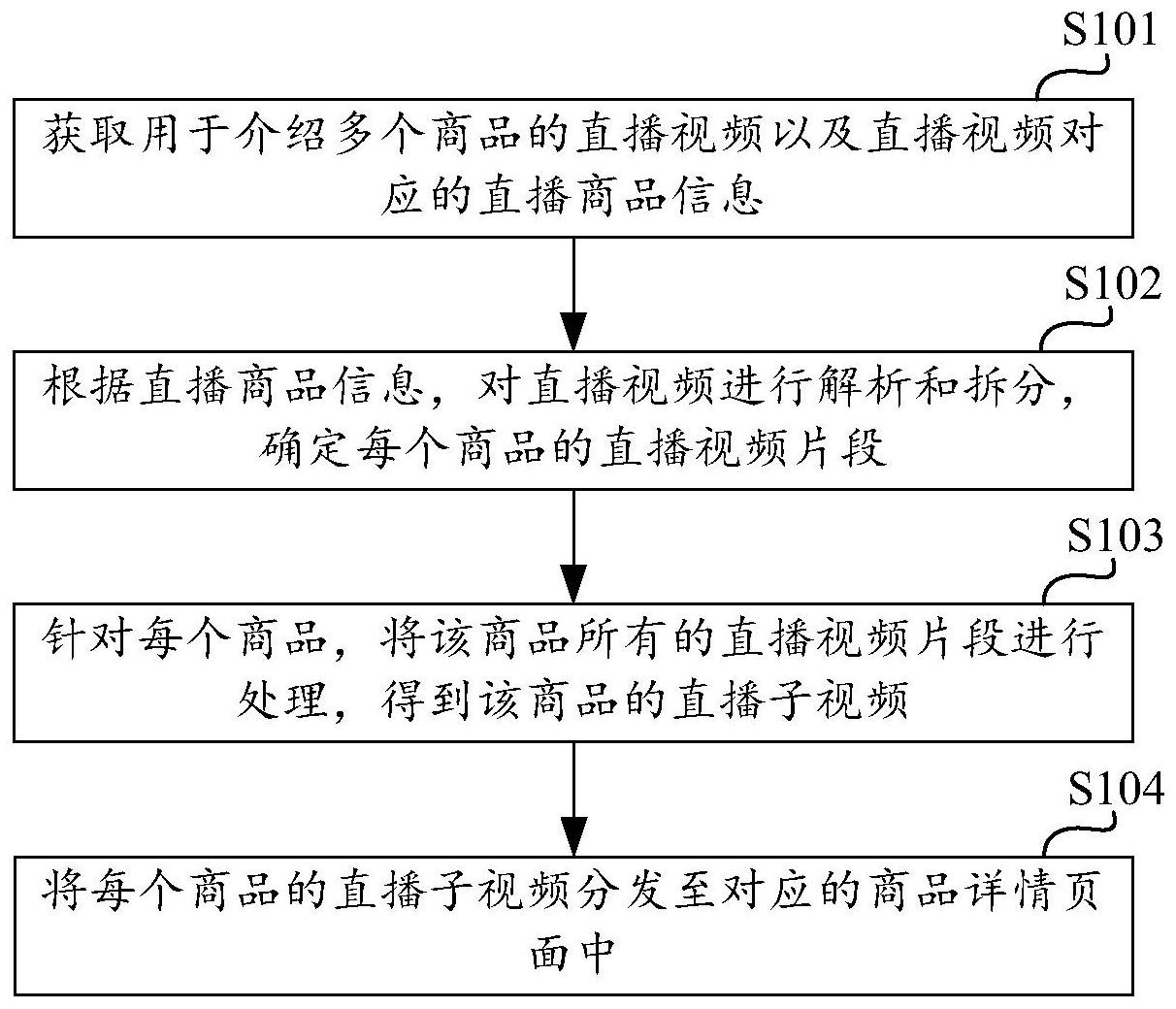

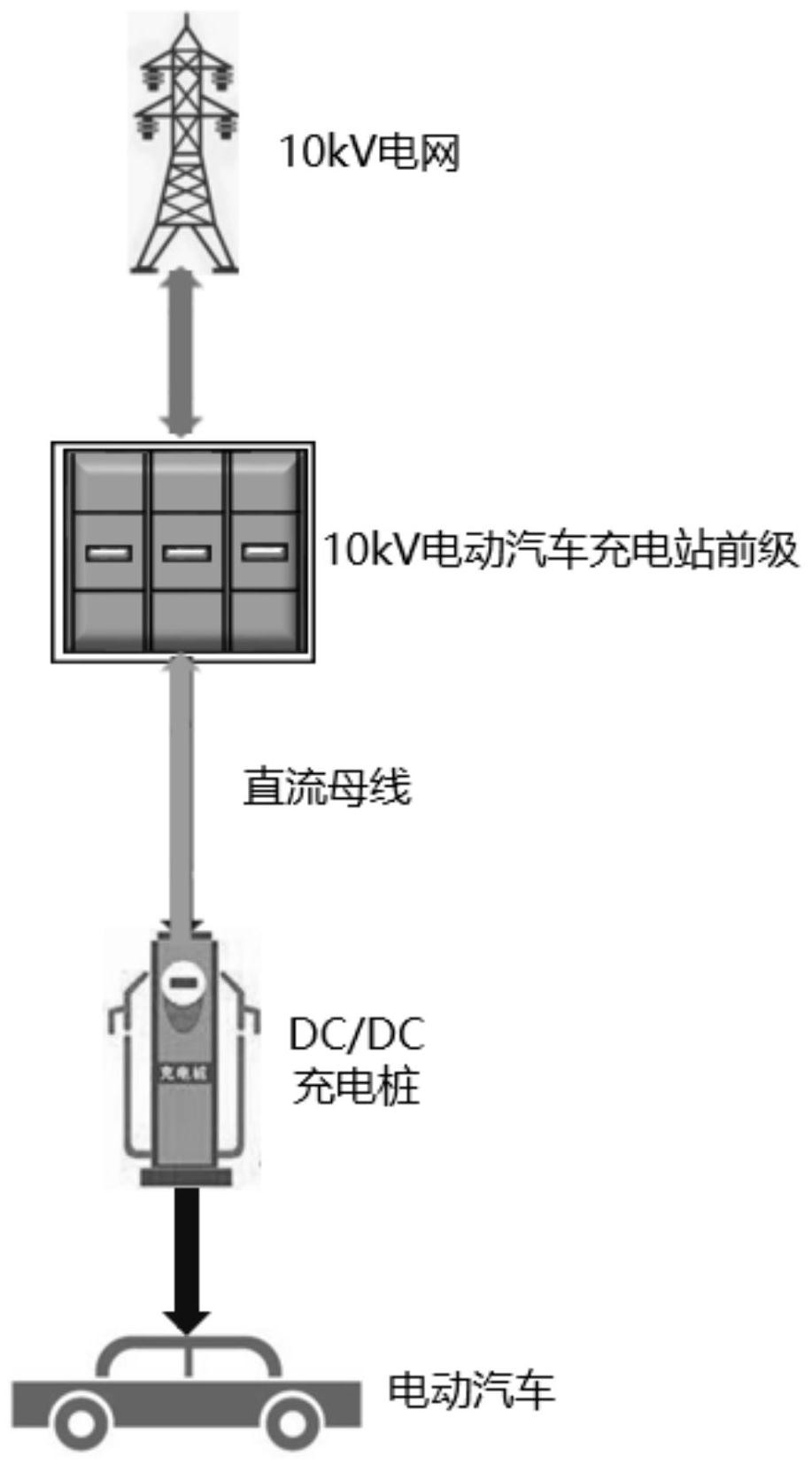

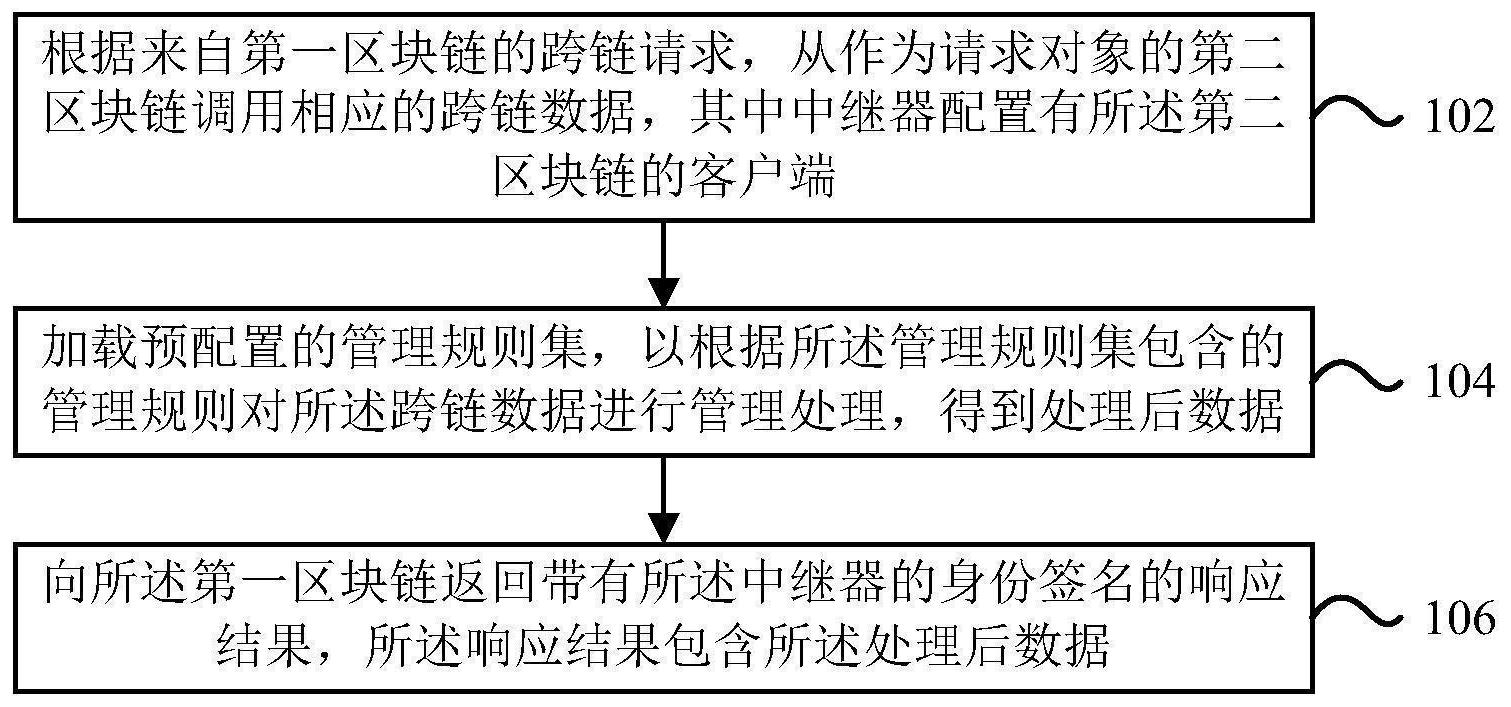

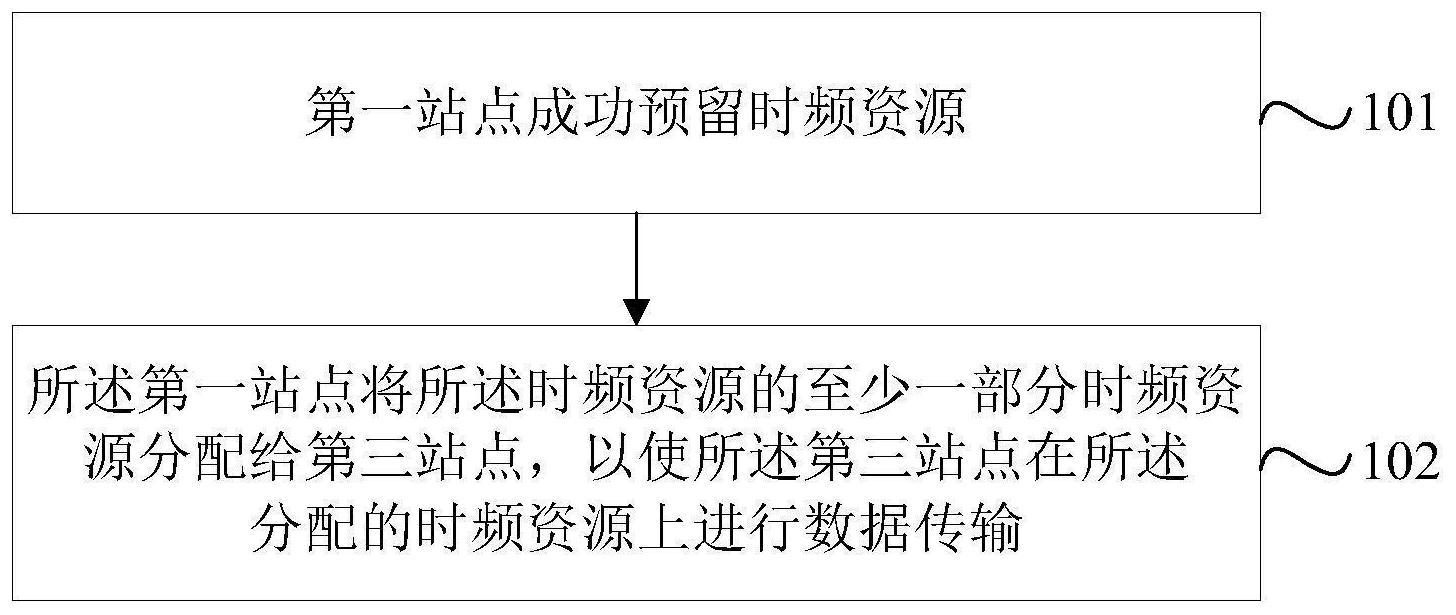

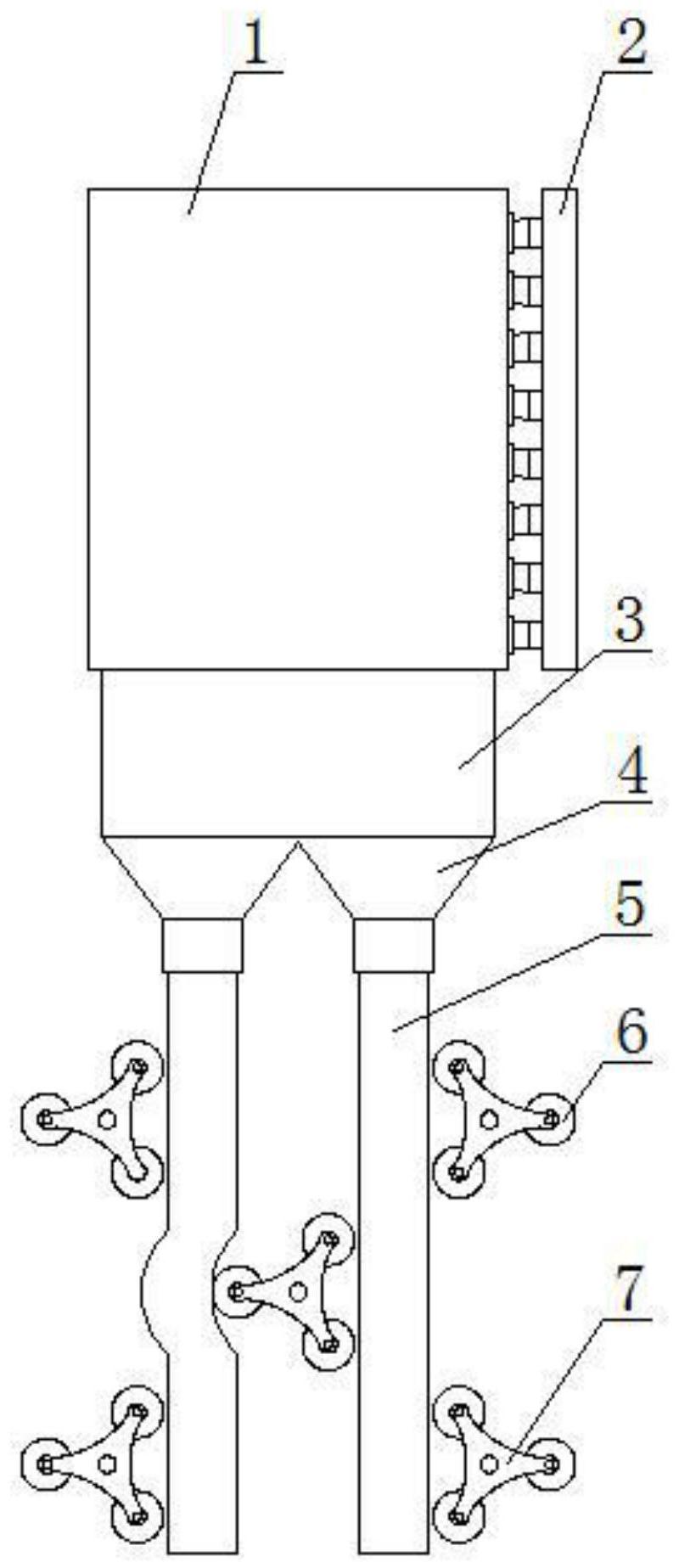

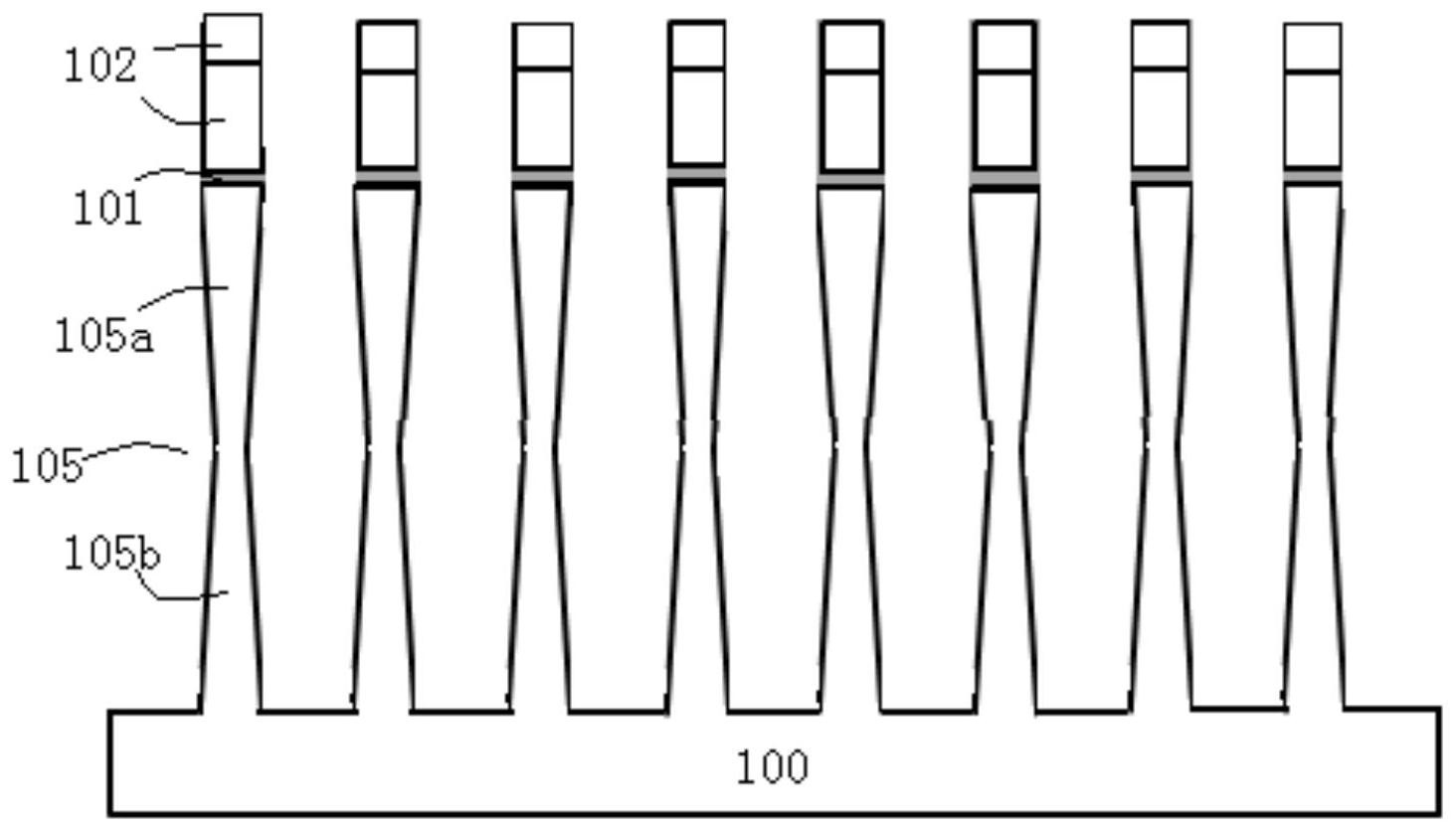

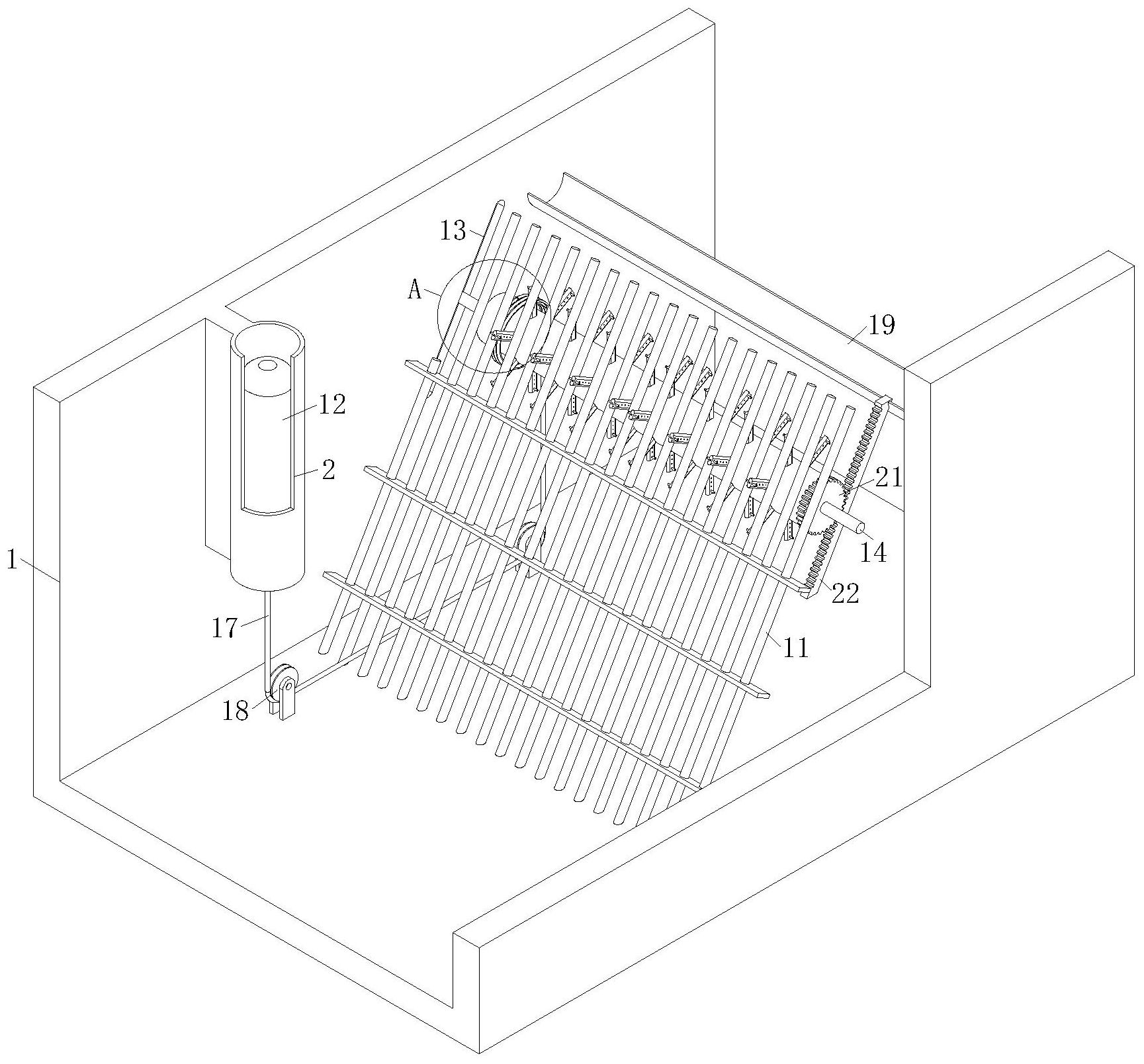

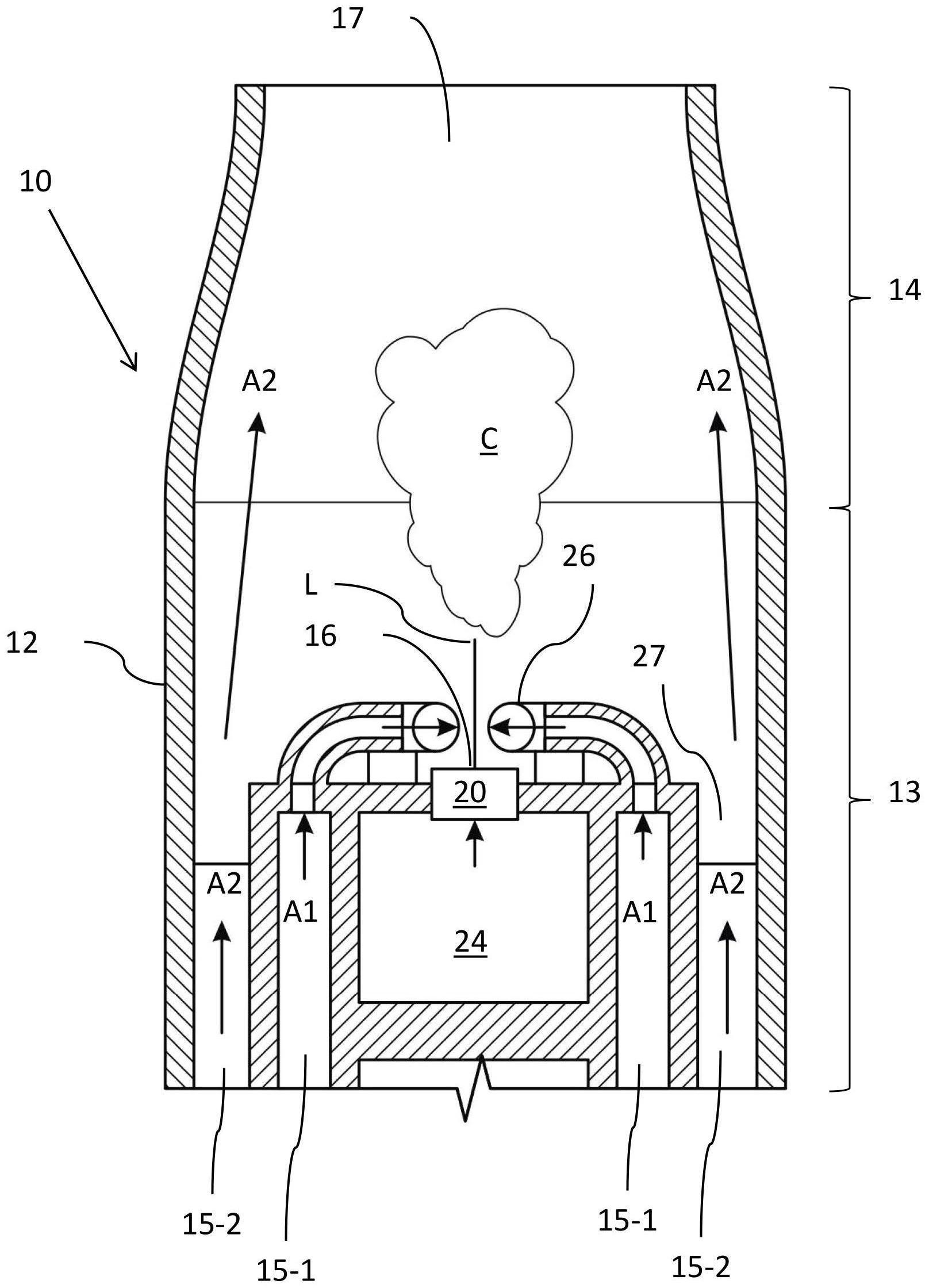

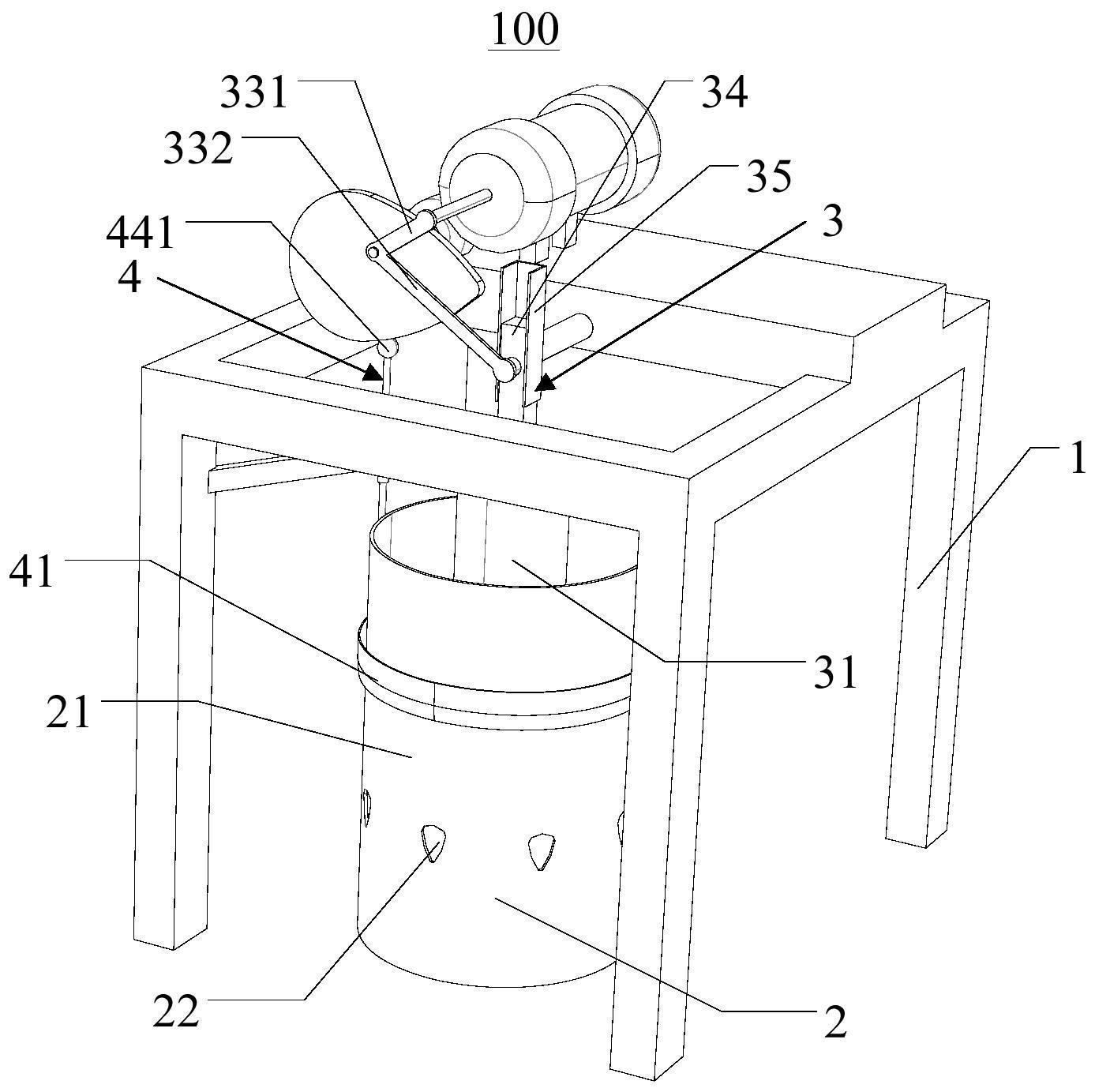

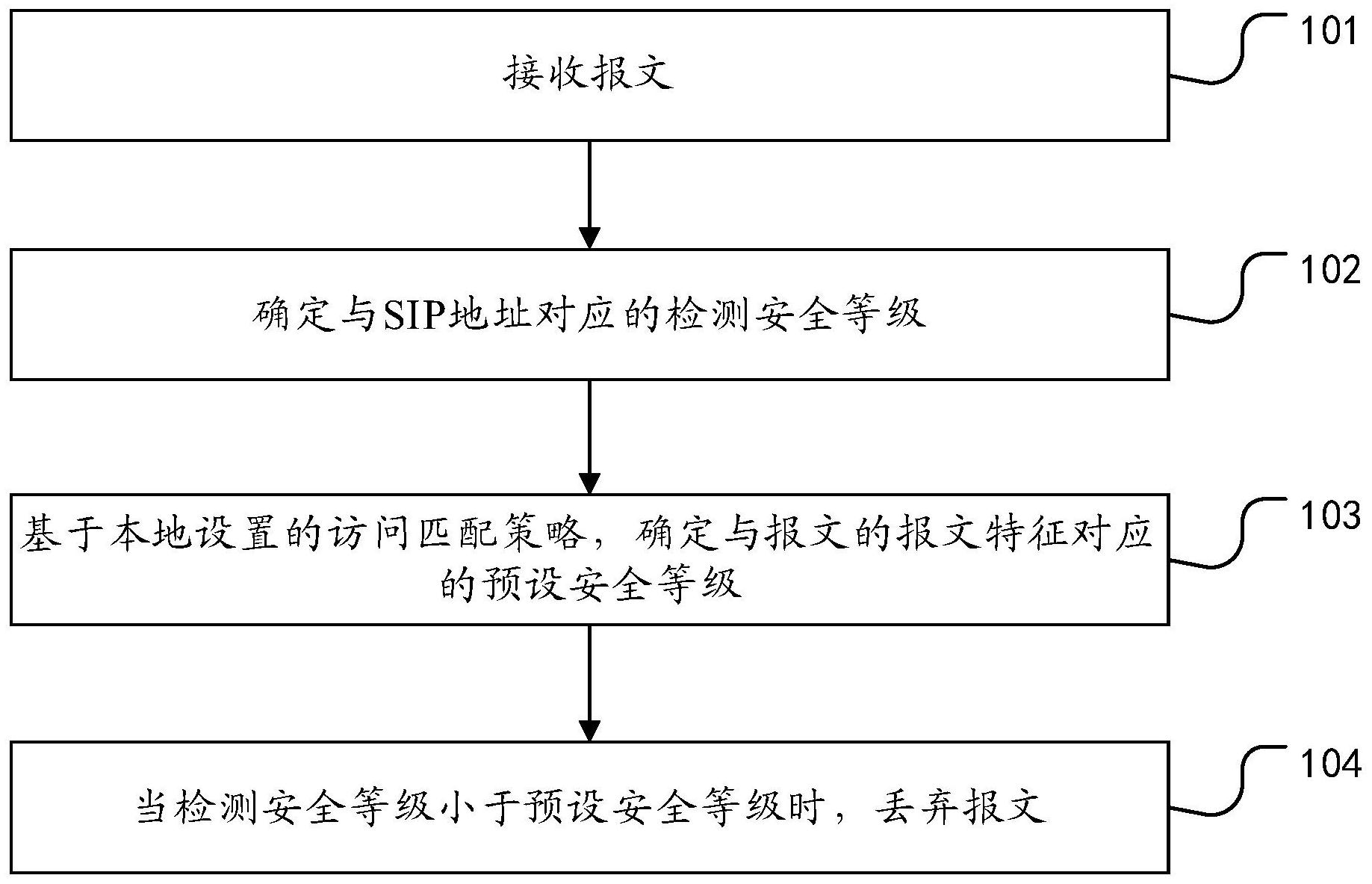

为解决上述问题,本申请提供了一种报文处理方法、装置、网络设备及存储介质。 第一方面,本申请提供一种报文处理方法,应用于防火墙,所述防火墙预先设置访 问匹配策略,所述访问匹配策略的匹配项包括报文特征匹配项以及安全等级匹配项;所述 方法包括: 接收报文,所述报文的报文特征包括源互联网协议SIP地址; 确定与所述SIP地址对应的检测安全等级; 基于本地设置的访问匹配策略,确定与所述报文的报文特征对应的预设安全等 级; 当所述检测安全等级小于所述预设安全等级时,丢弃所述报文。 可选的,所述方法还包括:当所述检测安全等级不小于所述预设安全等级时,允许 所述报文通过。 可选的,所述确定与所述SIP地址对应的检测安全等级,包括: 对所述SIP地址进行安全检测,确定所述SIP地址对应的检测安全等级;或, 依据本地存储的终端可信列表,查询与所述SIP地址对应的检测安全等级,所述终 端可信列表包括IP地址与检测安全等级。 可选的,所述终端可信列表还包括老化时间;则确定与所述SIP地址对应的检测安 全等级时,还包括: 在确定与所述SIP地址对应的老化时间为0时,丢弃所述报文; 在确定与所述SIP地址对应的老化时间不为0时,执行所述基于本地设置的访问匹 配策略,确定与所述报文的报文特征对应的预设安全等级的步骤。 可选的,报文处理方法还包括:对所述SIP地址进行安全检测,在安全检测不成功 时,丢弃源地址为所述SIP的报文。 第二方面,本申请提供一种报文处理装置,应用于防火墙,所述防火墙预先设置访 4 CN 111585957 A 说 明 书 2/6 页 问匹配策略,所述访问匹配策略的匹配项包括报文特征匹配项以及安全等级匹配项;所述 装置包括: 接收单元,用于接收报文,所述报文的报文特征包括源互联网协议SIP地址; 第一确定单元,用于确定与所述SIP地址对应的检测安全等级; 第二确定单元,用于基于本地设置的访问匹配策略,确定与所述报文的报文特征 对应的预设安全等级; 转发单元,用于当所述检测安全等级小于所述预设安全等级时,丢弃所述报文。 可选的,所述转发单元,还用于: 当所述检测安全等级不小于所述预设安全等级时,允许所述报文通过。 可选的,所述第一确定单元,具体用于: 对所述SIP地址进行安全检测,确定所述SIP地址对应的检测安全等级;或, 依据本地存储的终端可信列表,查询与所述SIP地址对应的检测安全等级,所述终 端可信列表包括IP地址与检测安全等级。 可选的,所述终端可信列表还包括老化时间;则所述第一确定单元,具体用于: 在确定与所述SIP地址对应的老化时间为0时,触发所述转发单元丢弃所述报文; 在确定与所述SIP地址对应的老化时间不为0时,触发所述第二确定单元基于本地 设置的访问匹配策略,确定与所述报文的报文特征对应的预设安全等级。 可选的,所述第一确定单元,还用于:对所述SIP地址进行安全检测,在安全检测不 成功时,触发所述转发单元丢弃源地址为所述SIP的报文。 第三方面,本申请提供一种网络设备,包括处理器CPU和机器可读存储介质,所述 机器可读存储介质存储有能够被所述CPU执行的机器可执行指令,所述CPU被所述机器可执 行指令促使:实现第一方面任一所述的报文处理方法的步骤。 第四方面,本申请提供一种计算机可读存储介质,所述计算机可读存储介质内存 储有计算机程序,所述计算机程序被处理器执行时实现第一方面任一所述的报文处理方法 的步骤。 与现有技术相比,本申请实施例提供的方法,通过设置包括IP地址的安全等级的 访问匹配策略,在确定该IP地址的检测安全等级小于访问匹配策略设置的预设安全等级 时,丢弃以该IP地址为源IP的报文。因此,在某一IP地址由不安全变为危险的情况下,本申 请实施例能够根据该IP地址的安全可信状态,调整该IP地址对服务器的访问权限,降低了 安全风险。故即便安全的用终端户受到黑客攻击者控制变为了产生恶意攻击的用户终端, 其发送的访问报文也会被防火墙丢弃,该用户终端不能够访问防火墙防护的资源。 附图说明 图1为本申请一实施例提供的报文处理流程示意示意图; 图2为本申请另一实施例提供的报文处理流程示意示意图; 图3为本申请一实施例提供的可能的应用场景组网示意图; 图4为本申请又一实施例提供的报文处理流程示意示意图; 图5为本申请一实施例提供的报文处理装置示意图; 图6为本申请一实施例提供的网络设备示意图。 5 CN 111585957 A 说 明 书 3/6 页 具体实施例 这里将详细地对示例性实施例进行说明,其示例表示在附图中。下面的描述涉及 附图时,除非另有表示,不同附图中的相同数字表示相同或相似的要素。以下示例性实施例 中所描述的实施例并不代表与本申请相一致的所有实施例。相反,它们仅是与如所附权利 要求书中所详述的、本申请的一些方面相一致的装置和方法的例子。 在本申请使用的术语是仅仅出于描述特定实施例的目的,而非旨在限制本申请。 在本申请和所附权利要求书中所使用的单数形式的“一种”、“所述”和“该”也旨在包括多数 形式,除非上下文清楚地表示其他含义。还应当理解,本文中使用的术语“和/或”是指并包 含一个或多个相关联的列出项目的任何或所有可能组合。 应当理解,尽管在本申请可能采用术语第一、第二、第三等来描述各种信息,但这 些信息不应限于这些术语。这些术语仅用来将同一类型的信息彼此区分开。例如,在不脱离 本申请范围的情况下,第一信息也可以被称为第二信息,类似地,第二信息也可以被称为第 一信息。取决于语境,如在此所使用的词语“如果”可以被解释成为“在……时”或“当…… 时”或“响应于确定”。 目前发明人发现以下问题: 当前防火墙技术,主要是通过静态设置防护策略、设置特征库特征的方式进行防 护。通过判断一个报文是否匹配防护策略、匹配特征,来进行网络访问的安全防护。 由于策略规则静态的,无法根据访问用户终端的安全可信状态,调整用户终端的 访问权限,存在较大的安全风险。 由于人为配置策略是固定的,难以准确判断策略配置设置是否存在的安全防护风 险,存在较大的漏防风险。 本申请实施例提供一种报文处理方法,应用于防火墙,防火墙预先设置访问匹配 策略,访问匹配策略的匹配项包括报文特征匹配项以及安全等级匹配项。在一个示例中,访 问匹配策略的匹配项包括源互联网协议SIP地址、源端口、目的互联网协议DIP、目的端口、 源安全域、目的安全域、协议、安全等级等匹配项中的至少一匹配项,其中,报文特征匹配包 括SIP地址、源端口、DIP、目的端口、源安全域、目的安全域、协议等匹配项中的至少一项。具 体的,访问匹配策略的格式如下表1所示。 表1 SouIpOpt SouPortOpt SouZone DestIpOpt DestPortOpt DestZone Prop SecLevel Action 上述表1中各项解释如下: SouIpOpt:SIP地址,即源IP地址。在本申请一个实施例中,SIP可以为用户终端IP 地址。 SouPortOpt:源端口。在本申请一个实施例中,源端口为用户终端应用端口。 SouZone:源安全域。在本申请一个实施例中,可将用户终端的一个或者多个端口 加入到一个安全域。 DestIpOpt:DIP地址,即目的IP地址。 DestPortOpt:目的端口,在本申请实施例中,通过端口来标识保护的应用资源。 DestZone:目的安全域,在本申请实施例中,目的安全域为与被访问资源连接的端 口所加入的安全域。同一安全域中的端口,认为这些端口连接的资源有着共同的安全需求。 6 CN 111585957 A 说 明 书 4/6 页 Prop:协议。在本申请实施例中,协议为传输层协议,如TCP、UDP等 SecLevel:安全等级,约束了匹配该策略的终端安全等级。假定设置的安全等级为 5,对Action的值不同,有着不同的处理方式。 Action为“允许”:则只有用户终端的安全等级大于或等于5时,才可以访问目的资 源。这里相当于白名单。 Action为“禁止”:则用户终端的安全等级大于或等于5时,才可以访问目的资源。 这里相当于黑名单。 Action:动作,0:表示允许,1表示禁止。 参阅图1,图1所示方法包括101-104,具体如下所示。 101、接收报文,该报文的报文特征包括源互联网协议SIP地址。 102、确定与SIP地址对应的检测安全等级。 在本申请实施例中,检测安全等级为经防火墙进行安全检测后确定的安全等级。 一个示例中,102可对SIP地址进行安全检测,从而确定SIP地址对应的检测安全等级。 另一个示例中,防火墙还存储有终端可信列表,该终端可信列表包括IP地址与检 测安全等级,防火墙对某一IP地址进行安全检测后,确定该IP地址对应的检测安全等级,再 将该IP地址以及对应的检测安全等级存储到终端可信列表。则102可在本地存储的终端可 信列表中查询与SIP地址对应的检测安全等级。 应当说明的是,防火墙可根据实际需求,选择现有相关的安全检测方法对IP地址 进行检测,本申请实施例不作特别限定。 103、基于本地设置的访问匹配策略,确定与报文的报文特征对应的预设安全等 级。 104、当检测安全等级小于预设安全等级时,丢弃报文。 检测安全等级小于预设安全等级,说明报文的SIP地址并不安全,此时该报文不会 被允许通过。 本申请实施例提供的方法通过设置包括IP地址的安全等级的访问匹配策略,在确 定该IP地址的检测安全等级小于访问匹配策略设置的预设安全等级时,丢弃以该IP地址为 源IP的报文。因此,在某一IP地址由不安全变为危险的情况下,本申请实施例能够根据该IP 地址的安全可信状态,调整该IP地址对服务器的访问权限,降低了安全风险。故即便安全的 用终端户受到黑客攻击者控制变为了产生恶意攻击的用户终端,其发送的访问报文也会被 防火墙丢弃,该用户终端不能够访问防火墙防护的资源。 基于图1,请参阅图2,本申请实施例提供的报文处理方法还包括:105、当检测安全 等级不小于预设安全等级时,允许报文通过。 在一个可选的实施例中,上述终端可信列表还包括老化时间;则确定与SIP地址对 应的检测安全等级时,还包括:确定与SIP地址对应的老化时间。 在确定与SIP地址对应的老化时间为0时,丢弃报文; 在确定与SIP地址对应的老化时间不为0时,执行103的步骤,即执行基于本地设置 的访问匹配策略,确定与报文的报文特征对应的预设安全等级的步骤。 在一个可选的实施例中,报文处理方法还包括:对SIP地址进行安全检测,在安全 检测不成功时,丢弃源地址为SIP的报文。在本申请实施例中,安全检测不成功有可能是无 7 CN 111585957 A 说 明 书 5/6 页 法识别该SIP地址,或者防火墙的安全检测功能出现了异常。当安全检测不成功时,为降低 风险,防火墙则会丢弃该SIP地址发送的报文。 请参阅图3,为本申请实施例提供的一个应用场景组网图,该组网包括用户终端1- 2、防火墙和服务器1-2,其中,用户终端1的IP地址为IP1,防火墙设置的访问匹配策略如下 表2所示。 表2 SouIpOpt SouPortOpt SouZone DestIpOpt DestPortOpt DestZone Prop SecLevel Action IP1 未设置 未设置 未设置 未设置 未设置 未设置 5 1 设置好访问匹配策略后,防火墙会对IP1进行安全检测,确定IP1对应的检测安全 等级,并将IP1和、对应的检测安全等级、老化时间存储在本地的终端可信列表中。假设终端 可信列表如下表3所示。 表3 IP地址 检测安全等级 老化时间 IP1 5 20s 结合图3所示应用场景,图4示出了应用于防火墙的报文处理方法。 用户终端1向防火墙发送报文1,报文1的SIP为IP1。 401、防火墙接收报文1,获取报文1的SIP:IP1。 402、防火墙在终端可信列表中查询到与IP1地址对应的检测安全等级:5、老化时 间:20s。 403、判断老化时间是否为0。若否,则执行404。若是,则执行407:丢弃报文1。 404、获取访问匹配策略,确定与IP1对应的预设安全等级:5。 405、判断检测安全等级是否大于或等于预设安全等级。 若是,则执行406:允许报文1通过。 若否,则执行407:丢弃报文1。 408、防火墙定期对IP1进行安全检测,并更新表3。更新后的表3如下表4。 表4 IP地址 检测安全等级 老化时间 IP1 4 20s 针对后续接收到SIP为IP1的报文,重复执行前述402-407。 请参阅图5,本申请实施例提供一种报文处理装置,应用于防火墙,防火墙预先设 置访问匹配策略,访问匹配策略的匹配项包括报文特征匹配项以及安全等级匹配项。报文 处理装置包括:接收单元500、第一确定单元501、第二确定单元502、转发单元503。 接收单元500,用于接收报文,报文的报文特征包括源互联网协议SIP地址。 第一确定单元501,用于确定与SIP地址对应的检测安全等级。 第二确定单元502,用于基于本地设置的访问匹配策略,确定与报文的报文特征对 应的预设安全等级。 转发单元503,用于当检测安全等级小于预设安全等级时,丢弃报文。 可选的,转发单元503,还用于: 当检测安全等级不小于预设安全等级时,允许报文通过。 8 CN 111585957 A 说 明 书 6/6 页 可选的,第一确定单元501,具体用于: 对SIP地址进行安全检测,确定SIP地址对应的检测安全等级;或, 依据本地存储的终端可信列表,查询与SIP地址对应的检测安全等级,终端可信列 表包括IP地址与检测安全等级。 可选的,终端可信列表还包括老化时间;则第一确定单元501,具体用于: 在确定与SIP地址对应的老化时间为0时,触发转发单元丢弃报文; 在确定与SIP地址对应的老化时间不为0时,触发第二确定单元基于本地设置的访 问匹配策略,确定与报文的报文特征对应的预设安全等级。 可选的,第一确定单元501,还用于:对SIP地址进行安全检测,在安全检测不成功 时,触发转发单元503丢弃源地址为SIP的报文。 上述模块/设备中各个单元的功能和作用的实现过程具体详见上述方法中对应步 骤的实现过程,在此不再赘述。 请参阅图6,本申请实施例提供一种网络设备,网络设备具体可以为防火墙。该网 络设备包括处理器610、收发器620和机器可读存储介质630,机器可读存储介质630存储有 能够被处理器610执行的机器可执行指令,处理器610被机器可执行指令促使执行本申请实 施例所提供任一的方法的处理方法。 本申请实施例提供一种计算机可读存储介质,计算机可读存储介质内存储有计算 机程序,计算机程序被处理器执行时实现本申请实施例所提供任一的方法的步骤。 对于模块/设备实施例而言,由于其基本对应于方法实施例,所以相关之处参见方 法实施例的部分说明即可。以上所描述的模块/设备实施例仅仅是示意性的,其中作为分离 部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也 可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实 际的需要选择其中的部分或者全部模块来实现本申请方案的目的。本领域普通技术人员在 不付出创造性劳动的情况下,即可以理解并实施。 以上所述仅为本申请的较佳实施例而已,并不用以限制本申请,凡在本申请的精 神和原则之内,所做的任何修改、等同替换、改进等,均应包含在本申请保护的范围之内。 9 CN 111585957 A 说 明 书 附 图 1/5 页 图1 10 CN 111585957 A 说 明 书 附 图 2/5 页 图2 11 CN 111585957 A 说 明 书 附 图 3/5 页 图3 12 CN 111585957 A 说 明 书 附 图 4/5 页 图4 13 CN 111585957 A 说 明 书 附 图 5/5 页 图5 图6 14